הכופרות לקחו בשבי את שנת 2022

פורטינט: מספר תוכנות הכופר הוכפל במחצית הראשונה של השנה ● ההאקרים משיגים עוצמות תקיפה ברמה של שחקני איום מדינתיים ● המלחמה באוקראינה הביאה לעלייה ניכרת בתוכנות מחיקה זדוניות

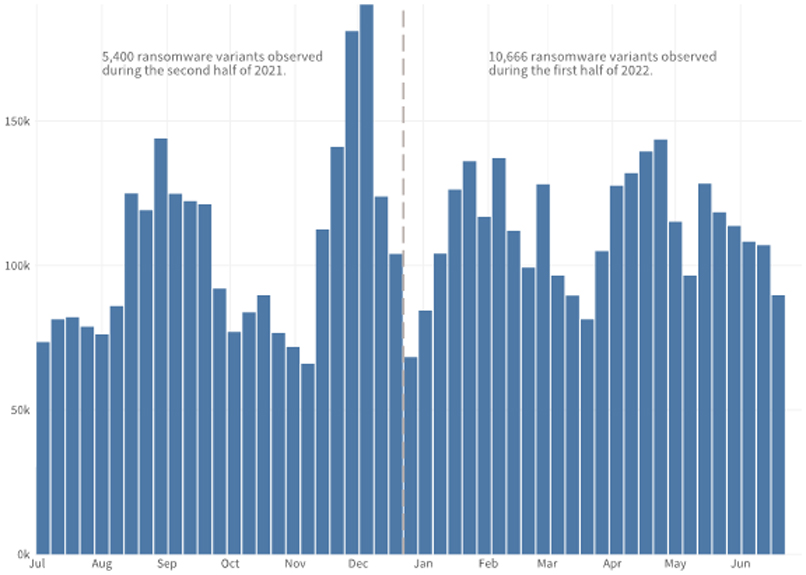

במחצית השנה הראשונה אותרו 10,666 גרסאות של כופרות, נתון המשקף צמיחה של כמעט כפליים לעומת 5,400 כופרות בששת החודשים הקודמים. מדובר בצמיחה של קרוב ל-100% בגרסאות של תוכנות כופר בתקופה של חצי שנה; כך לפי חוקרי FortiGuard Labs, גוף מחקר האיומים של פורטינט.

"גידול במספר גרסאות הכופרה מעיד על התפתחות מרחב הפעילות של הפושעים", נכתב בדו"ח. "הכופרות עדיין מהוות את האיום המרכזי, ופושעי הסייבר ממשיכים להשקיע משאבים משמעותיים בטכניקות התקפה חדשות".

נקודה מעניינת העולה מהמחקר מצביעה על כך, שפושעי סייבר בונים אסטרטגיית השקעה סביב טכניקות תקיפה חדשות, עם כלים המסוגלים לחדור למערכות IT באותה רמת תחכום שיש לשחקני איום שהם שלוחי מדינות וקבוצות APT.

עוד עולה מהמחקר, כי הכופרה-כשירות, RaaS, צוברת פופולריות ברשת האפלה וממשיכה לתדלק את תעשיית הפשע בתחום.

היקף שבועי של תוכנות כופר ב-12 החודשים האחרונים. צילום: פורטינט

עוד עולה מהדו"ח, כי רשתות ה-OT ונקודות הקצה הם יעדים מפתים: ההתכנסות הדיגיטלית שלהן מאפשרת לעבודה מכל מקום (WFA) להמשיך להוות את הגורם המרכזי של מתקפות, כשהגורמים העוינים ממשיכים להתמקד בשטח התקיפה הגדל. ניצול רב של נקודות תורפה בנקודות הקצה מערב משתמשים לא מורשים, המקבלים גישה למערכת – עם המטרה של תנועה רוחבית, כדי להיכנס לעומק הרשתות הארגוניות".

ניתוח נקודות התורפה של נקודות הקצה לפי האיתור והנפח שלהן, הסבירו החוקרים, "חושף את הדרך הנחושה של פושעי הסייבר, המנסים לקבל גישה באמצעות מקסום נקודות תורפה ישנות וחדשות".

התרחבות תוכנות המחיקה

מגמות של תוכנת המחיקה הזדונית (Wiper) חושפות התפתחות מטרידה של טכניקות מתקפה יותר הרסניות ומתוחכמות, המתבצעות באמצעות נוזקה המשמידה נתונים על ידי מחיקתם. המלחמה באוקראינה, ציינו החוקרים, "הביאה לעלייה ניכרת בתוכנות מחיקה זדוניות על דיסק בקרב גורמי איום המתמקדים בעיקר בתשתית קריטית". חוקרי FortiGuard Labs זיהו לפחות שבע גרסאות חדשות משמעותיות של תוכנות מחיקה במחצית הראשונה של 2022, אשר שימשו במגוון מתקפות נגד ממשלות, צבא וארגונים פרטיים. הם ציינו כי "מדובר במספר משמעותי היות והוא קרוב למספר גרסאות תוכנות המחיקה שאותרו פומבית מאז 2012. בנוסף, תוכנות המחיקה לא נותרו במיקום גאוגרפי אחד, אלא אותרו ב-24 מדינות, מלבד אוקראינה".

לפי המחקר, "התחמקות מאמצעי הגנה עודנה טכניקת התקיפה המובילה ברחבי העולם": ניתוח הפונקציונליות של הנוזקות שהתגלו במהלך המחצית הראשונה של 2022 העלה כי בין שמונה הטכניקות והשיטות המובילות הממוקדות בנקודות הקצה, התחמקות מאמצעי הגנה (Defense Evasion) הייתה הטכניקה המיושמת ביותר על ידי מפתחי הנוזקות. הסתרת הכוונות הזדוניות של פושעי הסייבר היא יעד חשוב עבורם, ולכן הם מנסים להתחמק מאמצעי ההגנה, על ידי מיסוך וניסיון להחביא פקודות באמצעות שימוש בהסמכה אמיתית.

הטכניקה השנייה הפופולרית ביותר הייתה Process Injection, כאשר הפושעים פועלים כדי להזריק קוד למרחב הכתובת של תהליך אחר, כדי להתחמק מאמצעי הגנה ולשפר את יכולת ההתגנבות שלהם.

דרק מאנקי, אסטרטג אבטחה בכיר וסמנכ"ל שיתופי פעולה גלובליים בפורטינט, אמר, כי "פושעי הסייבר מקדמים את האסטרטגיות שלהם כדי לסכל הגנות ולהגדיל את רשתות השותפים הפליליים שלהם. הם משתמשים באסטרטגיות ביצוע תוקפניות, כמו סחיטה או מחיקת נתונים, לצד התמקדות בטכניקות סיור לפני המתקפה – כדי להבטיח לעצמם החזר על השקעה. במתקפות מתקדמות ומתוחכמות, ארגונים זקוקים לפתרונות אבטחה משולבים, היכולים להשתמש במודיעין איומים בזמן אמת, לאתר דפוסי איום ולתאם בין כמויות עצומות של נתונים. זאת, על מנת לאתר חריגות וליזום באופן אוטומטי תגובה מתואמת ברשתות ההיברידיות".

תגובות

(0)