מחקר חושף: גידול בפרצות סייבר במערכות בקרה תעשייתיות

על פי פורסקאוט, 56 חולשות אבטחה משפיעות על אלפי מכשירים המחוברים למערכות בקרה תעשייתיות ● מקור החולשות: תהליך תכנון אבטחה לקוי בשוק מערכות הבקרה התעשייתיות

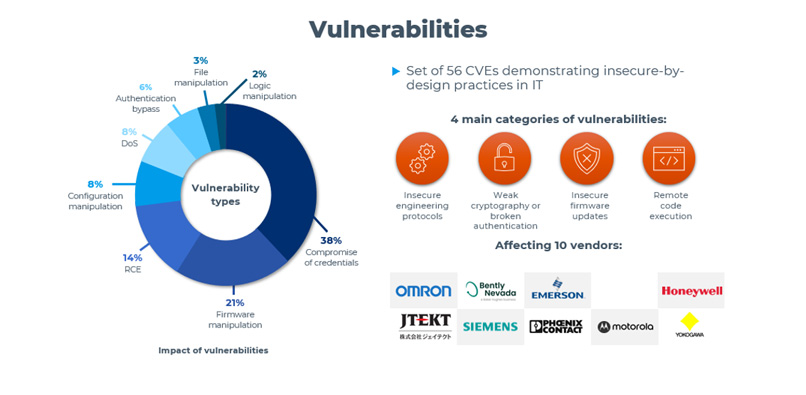

נחשפו 56 חולשות אבטחה, המשפיעות על מערכות בקרה תעשייתיות (OT) של 10 יצרנים מובילים בתחום. לפי Vedere Labs, קבוצת המחקר של פורסקאוט (Forescout) – ששיתפה בתהליך גילוי החולשות גופים פדרליים בארה"ב ועוד, זאת אחת החשיפות הגדולות ביותר של חולשות אבטחה, שמקורן בתהליך תכנון אבטחה לקוי (Insecure by design) בשוק מערכות הבקרה התעשייתיות.

פרויקט המחקר מתפרסם על רקע כמה מתקפות סייבר על המערכות האלו, באמצעות נוזקות כמו Industroyer, TRITON, Industroyer2 ו-INCONTROLLER, והחוקרים מציינים, כי המגמה, שלפיה ההאקרים נוטים לנצל את החולשות האלו ממשיכה לגדול. 56 חולשות האבטחה התגלו במוצריהם של 10 יצרני מערכות בקרה תעשייתיות, ובהם Bently Nevada, Emerson, Honeywell, JTEKT, , מוטורולה, Omron, Phoenix, Contact, סימנס ו-Yokogawa.

החוקרים ציינו, כי רמת הסיכון של כל חולשה משתנה בהתאם לתפקיד הציוד, וחילקו את החולשות לחמש קטגוריות: הרצת קוד מרחוק (RCE) – חולשות המאפשרות לתוקף להריץ נוזקה ולדלות מידע ממערכות הארגון בדרכים שונות, גם בלא השתלטות מלאה על המערכת; מתקפת מניעת שירות (DoS) – חולשה המאפשרת לתוקף להשבית מערכת, או למנוע גישה לחלק ממשאביה; שינויים בקובץ/קושחה/הגדרות מכשיר – חולשה המאפשרת לתוקף לגשת למכשיר ולבצע בו שינויים המשפיעים על תפקודו, לאחר שהתוקפים השיגו גישה, כי לא הייתה קיימת שיטת אימות/ניהול הרשאות מתאימה, או בדיקת אימות לשלמות הנתונים; גניבת סיסמאות – התוקפים משיגים שמות משתמשים וסיסמאות, כמעט תמיד כי הם אוחסנו או שודרו בצורה לא מאובטחת, ומשתמשים בהם כדי להתחבר למערכת ולבצע בה שינויים; מעקף אימות – התוקפים מצליחים לעקוף את שיטות האימות ולהשיג גישה למערכת כמשתמש מאומת.

מקור: פורסקאוט

"זה לא סוד שמתקפות הסייבר הופכות לרחבות ומגוונות יותר. חיבורן של מערכות OT – שבעבר לא היו מחוברות לרשת וחשופות לאינטרנט – להתקני IoT ו-IT, הפך בבת אחת חולשות אבטחה שקודם לכן נחשבו שוליות למטרה פופולרית עבור פושעי סייבר", אמר דניאל דוס סנטוס, ראש מחקר אבטחת הסייבר ב-Vedere Labs. "המחקר ממחיש עד כמה ארוכה עדיין הדרך לשיפור אבטחתן של מערכות בקרה תעשייתיות. על רקע הפיכתן של חולשות האבטחה האלו למטרה מבוקשת, עולה הצורך ביכולות ניטור ייעודיות וב-DPI (ר"ת Deep Packet Inspection) ברשתות שאליהן מחוברות מערכות בקרה תעשייתיות".

בפרק ההמלצות מסכמים החוקרים, כי "חולשות האבטחה שנחשפו בדו"ח זה נעות מליקויים מתמשכים בתהליך תכנון מוצרים שנבדקו וקיבלו אישור מגופי בדיקה בתחום אבטחת הסייבר – ועד לניסיונות כושלים לתקנם. על בעלי הציוד להבין, כי התהליך מורכב ומסובך בשל כמה סיבות: האופי הקנייני וחוסר השקיפות שאופף את המערכות האלו; הנטייה לדחוק את הטיפול בחולשות האבטחה לתחתית סדר העדיפויות; ותחושת הביטחון המוטעית שיוצרים האישורים מגופי התיעוד של תהליך ניהול הסיכונים בתחום מערכות הבקרה התעשייתיות".

תגובות

(0)