בפחות מחודש: Log4j הייתה לאיתור ה-IPS השכיח ביותר בשישה חודשים

נפח הפעילות שלה עמד על פי 50 לעומת החולשה שהתגלתה לפניה - זהו אחד הממצאים במחקר חדש ומטריד של פורטינט על ההתנהגויות של ההאקרים בחודשים האחרונים

חולשות היו תמיד הלהיט של ההאקרים – הרי הם מנצלים אותן כדי לחדור לארגונים. אלא שמחקר חדש של פוטרינט מראה שאחת המגמות שצמחו משמעותית בחודשים האחרונים היא מהירות הניצול הגבוהה של חולשות על ידי ההאקרים.

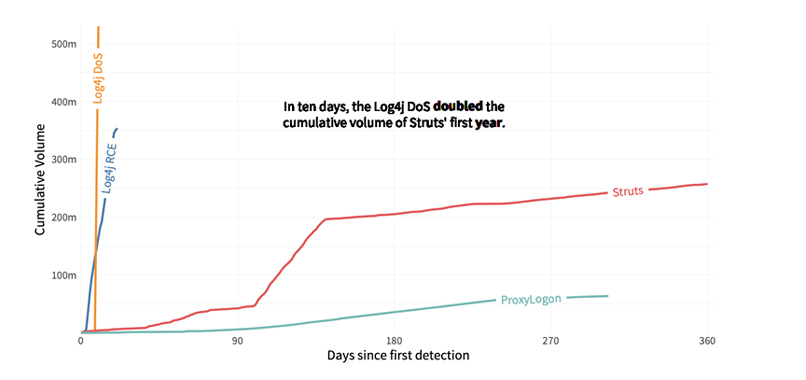

כך, לדוגמה, חולשת Log4j הופיעה בשבוע השני של דצמבר 2021 – ממש לקראת סוף השנה, אלא שהניצול המהיר מאוד והגבוה מאוד של ההאקרים את החולשה הזאת הפך אותה לאיתור ה-IPS (מערכת למניעת חדירות) השכיח ביותר בכל המחצית השנייה של השנה. כל זאת, בכשלושה שבועות בלבד. בנוסף, נפח הפעילות של Log4j היה גבוה כמעט פי 50 בהשוואה להתפרצות ProxyLogon, שהופיעה מוקדם יותר ב-2021.

השוואה בין נפח הפעילות של Log4j לזה של חולשה אחרת בעלת פרופיל גבוה – Log4j. מקור: פורטינט

במעבדות פורטיגארד, גוף המחקר של פורטינט, ציינו בהקשר זה כי "לארגונים יש מעט מאוד זמן כדי להגיב או לעדכן את הרשתות והמערכות שלהם היום – בהינתן המהירות שבה פושעי הסייבר פועלים". זאת, על רקע הנתונים, שלפיהם במחצית השנייה של 2021 חלה עלייה באוטומציה ובמהירות המתקפות – מה שמעיד על אסטרטגיות מתקדמות ועיקשות יותר של פושעי הסייבר, שהובילו למתקפות בלתי צפויות והרסניות יותר. כמו כן, שטח התקיפה המתרחב, המורכב מעובדים וצוותי IT היברידיים, מהווה מוקד לניצול עבור התוקפים.

לפי החוקרים, ההאקרים מתמקדים במהירות בגורמים חדשים לאורך שטח התקיפה, והם הגיעו לידי מסקנה שלחלק מהאיומים שבפרופיל נמוך יש פוטנציאל לגרום לבעיות גדולות בעתיד וכדאי לעקוב אחריהם. כך, למשל, היקף הנוזקות הפועלות על מערכות לינוקס הוכפל במהלך 2021.

הבוטנטים – "הכוכבים" של ההאקרים

עוד ציינו החוקרים כי ההאקרים מפתחים שיטות תקיפה מתוחכמות יותר, ועושים זאת, בין השאר, על ידי שימוש בבוטנטים. "במקום שהם יהיו עשויים מקשה אחת וממוקדים בעיקר במתקפות מניעת שירות מבוזרות (DDoS)", נכתב, "הבוטנטים הם כלי תקיפה רב תכליתיים שממנפים מגוון טכניקות תקיפה מתוחכמות יותר, כולל כופרה". כך, שחקני איום שהפעילו בוטנטים, כמו Mirai, שילבו כלי ניצול עבור חולשת Log4j בתוך ערכות התקיפה שלהם. עוד איתרו החוקרים פעילות בוטנטים הקשורה לגרסה חדשה של הנוזקה RedXOR, שמתמקדת במערכות לינוקס לטובת חילוץ נתונים.

במחקר צוין כי "פושעי הסייבר מנצלים באופן מרבי את היבטי העבודה והלימוד מרחוק. בפרט נמצאה שכיחות של מגוון גרסאות של נוזקות מבוססות דפדפן. מדובר לרוב בפישינג, או בסקריפטים שמחדירים קוד או מנתבים מחדש משתמשים לאתרים זדוניים. ההאקרים ממנפים שלושה מנגנוני הפצה רחבים: קבצי הרצה של אופיס, קבצי PDF וסקריפטים של דפדפן, כמו HTML וג'אווה סקריפט. מדובר בטכניקות פופולריות עבור פושעי הסייבר, המנצלים את רצון האנשים לקבל את החדשות העדכניות ביותר בנוגע למגפת הקורונה, פוליטיקה, ספורט ועוד נושאים – ואז, למצוא דרכי כניסה המובילות לרשתות הארגוניות. כשהעבודה והלימוד מרחוק הפכו למציאות שלנו, ישנן שכבות מעטות יותר של הגנה בין הנוזקה לקורבן הפוטנציאלי".

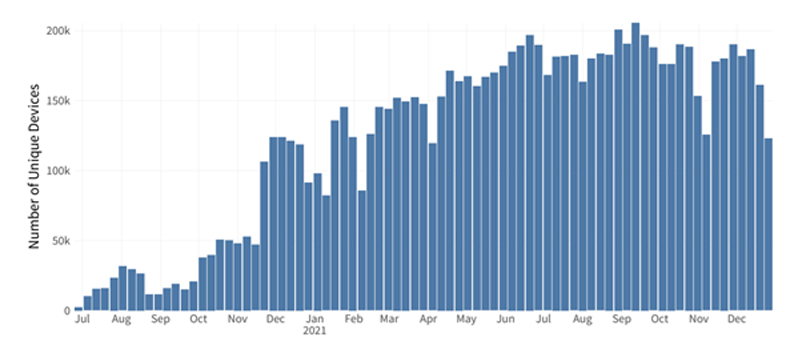

פעילות מתקפות הכופרה גבוהה ויותר הרסנית

"רמות השיא של מתקפות הכופרה לא שככו בשנה האחרונה", ציינו החוקרים, "ובמקום זאת, התחכום, התוקפנות וההשפעה שלהן הולכים וגוברים. הגורמים העוינים ממשיכים לתקוף ארגונים עם מגוון זנים חדשים ומוכרים של מתקפות כופרה, שלעתים משאירות שובל של הרס. כופרות ישנות מעודכנות ומשודרגות באופן פעיל, למשל בצירוף נוזקות שמוחקות קבצים (Wiper) או הפעלתן ב-'מודלים עסקיים' מסוג כופרה כשירות (RaaS)".

איתור שבועי של מתקפות כופר בשנה וחצי האחרונות. מקור: פורטינט

דרק מאנקי, סמנכ"ל מודיעין אבטחת מידע במעבדות פורטיגארד, אמר כי "אירועי הסייבר האחרונים מראים מהירויות חסרות תקדים שבהן ההאקרים מפתחים ומוציאים לפועל מתקפות. טכניקות איומים חדשות ומתפתחות משתרעות על פני כל שרשרת ההרג, אך במיוחד בשלב החימוש – מה שמעיד על התפתחות של אסטרטגיית פשיעת סייבר מתקדמת ועיקשת יותר, שהינה יותר הרסנית ובלתי צפויה".

תגובות

(0)