מתקפה חדשה על בורסת NFT הובילה לגניבה של מיליוני דולרים

OpenSea ביקשה מהמשתמשים לחתום על חוזים חדשים ● ההאקרים ניצלו את ההסכמים המבלבלים וביצעו מתקפת פישינג ● צ'ק פוינט מצאה שהם הצליחו לגנוב מטבעות את'ריום בשווי של שלושה מיליון דולר

ההאקרים לא בוחלים בשום "מטרה" כדי להגיע למטרה שלהם – גניבת כסף, במקרה הזה – ופועלים גם נגד פלטפורמות NFT. צ'ק פוינט עקבה אחרי מתקפה חדשה, שמופנית נגד בורסת ה-NFT הראשונה והגדולה ביותר – OpenSea – וכבר הביאה לגניבה של מיליוני דולרים.

NFT (ר"ת Non-fungible tokens – אסימון חסר תחליף, בתרגום העברי) הוא נכס קריפטוגרפי מבוסס בלוקצ'יין, שבניגוד למטבעות הווירטואליים המוכרים לא ניתן להחלפה. ב-OpenSea יש מעל 80 מיליון יצירות NFT ויותר מ-600 אלף משתמשים, ובכל יום נסחרות בה יצירות ביותר מ-11 מיליון דולר.

לפני כמה ימים OpenSea פרסמה שהיא מתכוונת לבצע שדרוג של החוזה, ומכיוון שבבלוקצ’ין חוזים לא ניתנים לשינוי, עליה לייצר חוזה חדש ולהחתים את המשתמשים עליו.

הרעיון מאחורי השדרוג של OpenSea הוא לטפל ברישומים ישנים של NFTs לא רלוונטיים, ובכדי לעשות זאת, הבורסה הזאת מתכננת לשדרג לחוזה חדש = מה שאומר שכל המשתמשים יצטרכו להירשם אליה מחדש.

האקרים ניצלו את תהליך השדרוג המבלבל והחליטו להונות משתמשים במיליוני דולרים על ידי שימוש באותו מייל מ-OpenSea ושליחתו מחדש בתוספת הפניה לאתר פישינג.

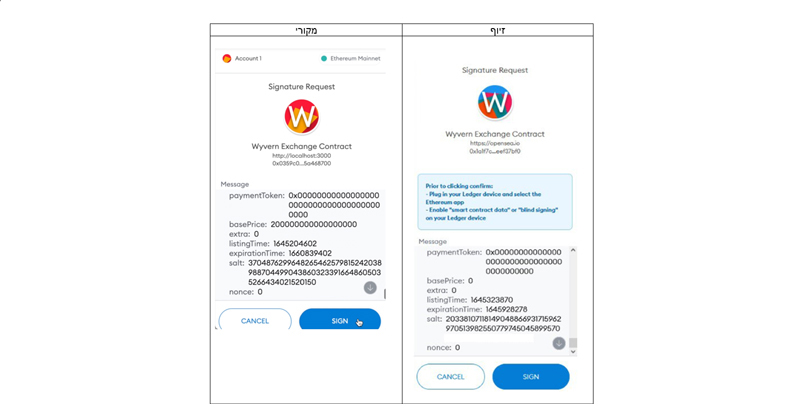

לחיצה על הקישור מנווטת את המשתמשים לאתר פישינג שמבקש מהם לחתום על המעבר לחוזה החדש – מה שנראה כך:

אחרי חתימה על הפעולה נשלחת פנייה לקוד של החוזה של התוקף, באמצעות פעולה שנקראת atomicMatch_ .

משם, ה-atomicMatch_ עובר לפעולת atomicMatch בחוזה של OpenSea, שאחראית לכל המסחר באתר.

ה-atomicMatch היא הפעולה המרכזית באתר OpenSea ותפקידה לאשר עסקאות פשוטות על ידי אימות כלל הפרמטרים בעת ביצוע העסקה. התוקף החליט להשתמש בה כדי לגנוב NFTs מכיוון שבקשה מסוג זה מסוגלת לגנוב את כל ה-NFTs בפעולה אחת בלבד.

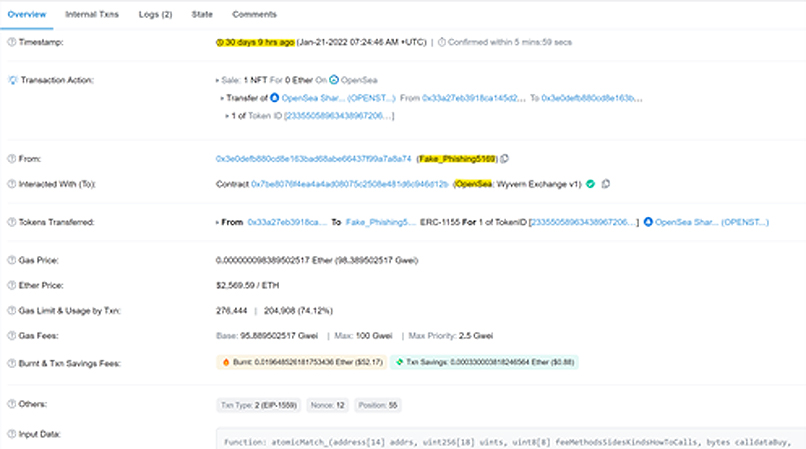

לפי הפירוט של צ'ק פוינט, המתקפה נראית כך: הקורבן לוחץ על קישור זדוני ממייל הפישינג שקיבל. הלחיצה מעבירה אותו לאתר הפישינג, שם הוא מתבקש לחתום על פעולת העברה לחוזה החדש. לאחר שהוא עושה כן, הוא מקבל בקשת atomicMatch_ שהתוקף שולח אל 0xa2c0946ad444dccf990394c5cbe019a858a945bd (חוזה תוקף). התוקף מעביר את הבקשה ל-atomicMath בכתובת 0x7be8076f4ea4a4ad08075c2508e481d6c946d12b (חוזה OpenSea). חוזה זה מאמת את כל הפרמטרים של העסקה ומבצע אותה, כי הכל חתום על ידי הקורבן ומאושר. בהמשך, חוזה ה-OpenSea מתקשר עם חוזי ה-NFT ומעביר את ה-NFT מהקורבן לתוקף, בהתאם לפרמטרים של atomicMatch.

לפניכם צילום התהליך:

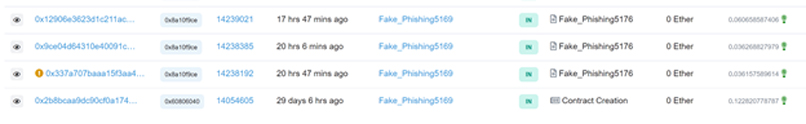

התוקף מבצע Dry Run (ריצה יבשה) לפני המתקפה בכך שהוא מנסה לבצע atomicMatch ל-OpenSea ומאמת את המתקפה שלו, כמו שניתן לראות למטה.

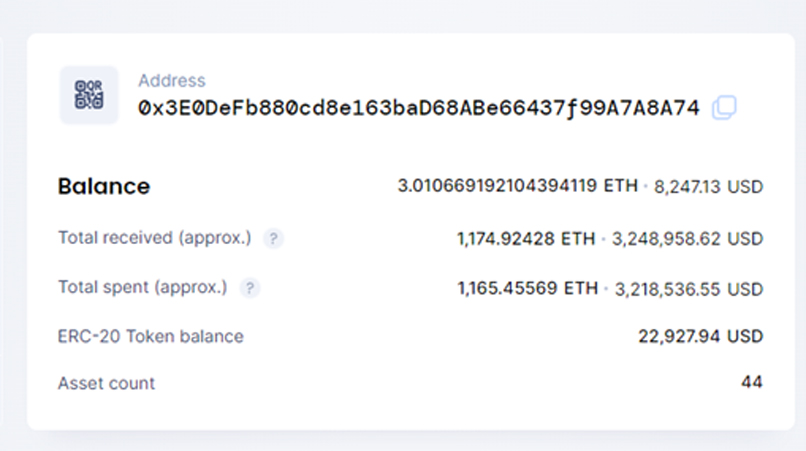

מניתוח העסקאות בחשבון התוקף, חוקרי צ'ק פוינט רומן זאיקין, דקלה ברדה ועודד ואנונו גילו שהתוקף הצליח לגנוב מטבעות את'ריום בשווי של יותר משלושה מיליון דולר כתוצאה ממכירה של חלק מה-NFTs הגנובים.

איך להישאר בטוחים?

צ'ק פוינט פרסמה כמה המלצות שימנעו מכם להיפגע ממתקפות כאלה: אתרים ופרויקטים רבים מבקשים גישה קבועה ל-NFT שלכם על ידי שליחת עסקה לחתימה. עסקה זו תעניק לאתרים או לפרויקטים גישה קבועה ל-NFT שלכם, אלא אם תבטלו את אישור העסקה בקישור הבא. בענקית אבטחת המידע ממליצים לעשות כן.

החוקרים מציינים שיש לשים לב במיוחד לפרטים של חתימת העסקה, שכן חתימה על עסקה כמוה כמתן הרשאה לאדם אחר לגשת לכל ה-NFTs והמטבעות הקריפטוגרפיים שלכם. זו הסיבה שהחתימה מסוכנת מאוד.

במיוחד בתחום הקריפטוגרפיה, בצ'ק פוינט ממליצים להימנע מלחיצה על קישורים ממיילים, לא משנה מי השולח. לדבריהם, יש לנסות ולאתר את אותו המידע אצל ספק האתר.

תגובות

(0)