תוקפים עקפו עדכון אבטחה של מיקרוסופט

הם שינו את סוג הקובץ שהיה בשימוש ● לפי חוקרי סופוס, התוקפים השתמשו בפריצה ב"ניסוי כלים" שנמשך 36 שעות בלבד

נחשפו פרטים על מתקפת סייבר חדשה, שמתגברת על תיקון קריטי לחולשת אבטחה, ששוחרר באחרונה לחבילת אופיס של מיקרוסופט.

לפי חוקרי סופוס, התוקפים ניצלו את התיקון לחולשה – שתויגה כ-CVE-2021-40444 – כדי ליצור מתקפה חדשה, במסגרתה הפיצו את נוזקת Formbook – ולאחר מכן vo הפיצו את כלי הפריצה דרך הודעות זבל, למשך כמעט 36 שעות, לפני שנעלמו.

חולשת CVE-2021-40444 היא פגיעות קריטית להפעלת קוד מרחוק (RCE), שהתוקפים עלולים לנצל כדי להריץ כל קוד או פקודה במחשב המטרה, בלא ידיעת המשתמש.

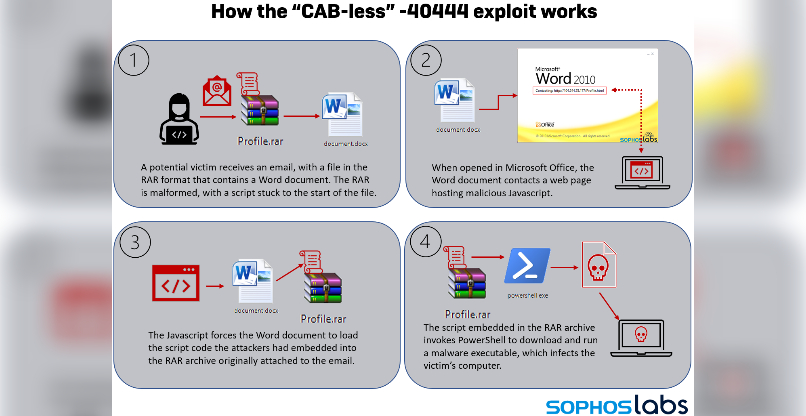

בספטמבר 2021, פרסמה מיקרוסופט עדכון אבטחה שנועד למנוע מתוקפים להפעיל נוזקה במסמכי וורד להורדת קובץ ארכיון בפורמט CAB (ר"ת Microsoft Cabinet) – אשר גם הוא מכיל נוזקה. חוקרי סופוס חשפו כי התוקפים ביצעו עיבוד משלהם לפריצה המקורית, כאשר הם מחליפים את מסמך הוורד הזדוני בקובץ RAR מיוחד שיצרו. צורת ה-CAB-less של הפריצה הצליחה לעקוף ולהתגבר על עדכון האבטחה, שנועד למנוע בדיוק מתקפות מהסוג הזה.

כלי הפריצה עלול להופיע שוב באירועי אבטחה עתידיים

כאמור, כלי הפריצה המעודכן פעל בשטח למשך כ-36 שעות. על פי החוקרים, אורך החיים המוגבל של ההתקפה החדשה מצביע על כך שמדובר בניסוי כלים של הקוד, אשר עלול להופיע שוב באירועי אבטחה עתידיים.

"בתיאוריה, הדרך בה פועלת המתקפה – לא הייתה אמורה לעבוד – אבל היא עבדה", אמר אנדרו ברנדט, חוקר איומים ראשי בסופוס. "הגרסאות המקוריות של המתקפה, שפותחו לפני שחרור עדכון האבטחה, החביאו את הנוזקה בתוך קובץ CAB – שהוא פורמט דחיסת נתונים של מיקרוסופט. עדכון האבטחה תיקן את חולשת האבטחה הזאת, אבל אז גילו התוקפים שהחלפת קובץ ה-CAB בקובץ RAR מאפשרת להם לעקוף את מנגנוני האבטחה החדשים ולהמשיך להפיץ את הנוזקה באין מפריע. בעבר כבר נעשה שימוש בקבצי RAR להפצת נוזקות, אבל כאן מדובר במתקפה בדרגת תחכום ומורכבות חדשות".

אינפוגרפיקה לפרצת האבטחה שזוהתה. צילום: סופוס

"נראה כי הצלחת המתקפה נעוצה בשני גורמים: עדכון האבטחה תיקן את חולשת האבטחה רק באופן נקודתי, בעוד שתוכנת WinRAR – המשמשת לחילוץ התוכן מקובץ RAR – מאפשרת לחלץ את התוכן גם אם קיימים ליקויים במבנה קובץ הארכיון, כשאחת הסיבות לליקויים כאלה יכולה להיות שינויים זדוניים בקובץ", הסביר ברנדט.

הודעות הזבל הזמינו משתמשים לפתוח את הקובץ הנגוע

חוקרי סופוס גילו כי התוקפים יצרו קובץ RAR חריג, שהכיל קובץ וורד שבו משובץ סקריפט PowerShell. התוקפים יצרו והפיצו הודעות דואר זבל, אשר כללו את קובץ ה-RAR המשופץ. ההודעות הזמינו נמענים לפתוח את הקובץ, כדי להגיע למסמך הוורד. פתיחת קובץ הוורד הריצה את הסקריפט והתחילה תהליך, שבסיומו נדבקה המערכת בנוזקת Formbook.

"הממצאים מהווים תזכורת מצוינת לכך שתיקוני אבטחה לבדם לא יכולים למנוע באופן מוחלט כל תרחיש של ניצול חולשת האבטחה", אמר ברנדט. "החלת הגדרות למניעת הרצה בשוגג של קוד זדוני במסמכי אופיס היא אמצעי יעיל, אבל תמיד קיים סיכון שהמשתמש יתפתה להקליק על כפתור ה-'enable content' בתוכנות אופיס. לכן חיוני להדריך עובדים באיומי סייבר ולרענן באופן תקופתי את ההנחיות לנקוט משנה זהירות בפתיחת קבצים מצורפים להודעות מייל, ובפרט אם מדובר בקבצי ארכיון בפורמט חריג או לא מוכר, שנשלחו על ידי אדם או גוף לא מוכרים. במקרה של ספק, יש לברר עם השולח – שלא באמצעות מייל – שאכן ההודעה והקובץ המצורף נשלחו על ידם – או לפנות למחלקת המחשוב בארגון לקבלת עזרה".

תגובות

(0)