החיזבאללה תקף בסייבר מאות חברות – גם בישראל

קבוצת ארזי הלבנון, יחידת הסייבר של ארגון הטרור, תקפה חברות טלפוניה, טלקום וספקיות אינטרנט, באמצעות ניצול חולשות בשרתי אורקל ואטלסיאן - כך מצאה חברת הסייבר הישראלית קלירסקיי ● לא נמסרו שמות החברות הישראליות שנפלו קורבן למתקפה

קבוצת התקיפה ארזי הלבנון, יחידת הסייבר של החיזבאללה, הצליחה לחדור למערכות ולבסיסי הנתונים של מאות חברות בעולם, בעיקר בתחומי הטלקום והתשתיות – כולל חברות ישראליות. מטרות החדירה היו איסוף מודיעין וגניבת בסיסי הנתונים של החברות. המידע מכיל נתונים רגישים על הלקוחות, ובמקרה של חברות הטלקום התאפשרה גישה לבסיסי נתונים שכוללים תיעודי שיחות. הדברים עולים ממחקר חדש של חברת הסייבר הישראלית קלירסקיי.

החברות שנפרצו הן ספקיות ענן ושירותי אירוח בארצות הברית ובריטניה, הזרוע המצרית של ענקית הסלולר וודפון וספקיות אינטרנט וטלפוניה בסעודיה, ירדן, ברשות הפלסטינית ובאיחוד האמירויות. עוד נפרצו שורה של חברות בישראל, ששמותיהן ותחומי העיסוק שלהן לא נמסרו.

קבוצת התקיפה הצליחה לחדור לחברות דרך שרתי ווב של אורקל ואטלאסיאן, שמפעילה את שירות בקרת התוכנה הפופולרי ג'ירה. חוקרי קלירסקיי ציינו כי "החדירה למערכות אלה בוצעה ככל הנראה באמצעות ניצול חולשות ידועות במערכות, בשרתים ובאפליקציות, שלא עודכנו בהם טלאים, והיא נעשתה באיתור פרצות באמצעות כלי פריצה סטנדרטיים מבוססי קוד פתוח".

"חדירה בעומק משמעותי"

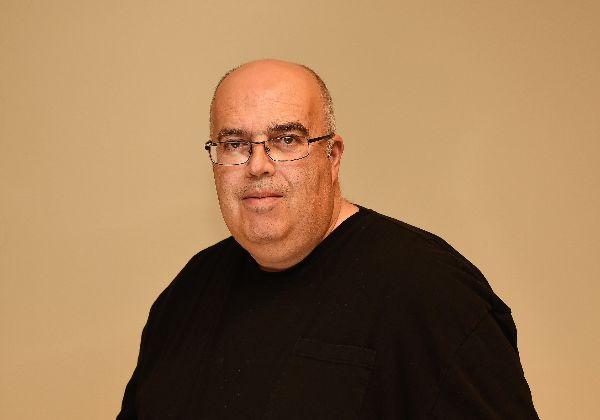

"יחידת הסייבר של החיזבאללה הקימה מעין 'אקדמיית סייבר' בביירות בשנים האחרונות ונראה שחלק מהפעילות שלה נחשף במחקר זה", אמר בועז דולב, מייסד ומנכ"ל קלירסקיי. "מדובר בקבוצה שהצליחה לשמור על פרופיל נמוך במשך זמן ארוך ולגנוב מידע ערכי. חברות טלקום בכל העולם מהוות יעד מועדף לגניבת מידע רגיש – ונראה שעומק החדירה שהושג בתקיפה זו הוא משמעותי".

בועז דולב, מנכ"ל קלירסקיי. צילום: ישראל הדרי צילום: ישראל הדרי

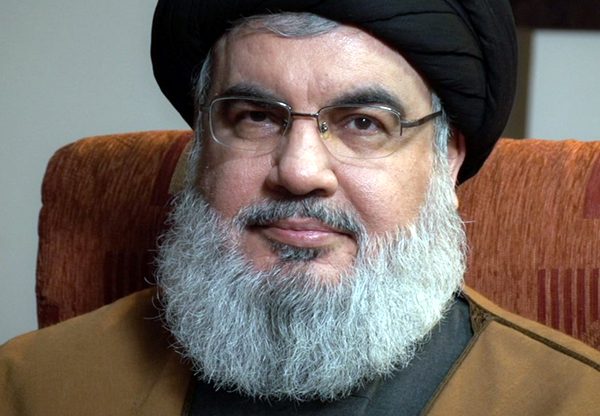

הקבוצה הזדונית עם השם התמים ארזי הלבנון פועלת מזה כמעט עשור, ותוקפת חברות וארגונים, כמו גם יחידים ומוסדות, בכל העולם – מטעמים אידיאולוגיים. פעילותה של הקבוצה נחשפה ב-2015 על ידי צ'ק פוינט וקספרסקי, אולם מאז היא הצליחה לחזור לפעול מתחת לרדאר ולהסתיר חלקית את פעילותה. חוקרי צ'ק פוינט הצליחו לשייך את הקבוצה – שאותה כינו בשם הארז הנפיץ – לממשל הלבנוני או לחיזבאללה (שהזרוע הפוליטית שלו חברה בו), וקלירסקיי הצליחה לקשר, בסבירות גבוהה, את הפעילות הנוכחית לפעילות שנחשפה במחקר מ-2015 – ולארגון הטרור.

הקורבנות: כ-250 חברות

חוקרי קלירסקיי מצאו כ-250 חברות וארגונים שנפלו קורבן למתקפות של הקבוצה, ביניהם: בארצות הברית – סוכנות ממשלתית של מדינת אוקלהומה וחברה שמציעה שירותים מאובטחים; בבריטניה – חברת שירותי הענן לומרט; בסעודיה – חברות ה-ווב סעודינט ומידל איסט אינטרנט; במצרים – ספקית האינטרנט TE Data וכאמור, וודפון; בירדן – חברת האירוח National Information Technology Center; באמירויות – קבוצת הטלקום אטיסלט; וברשות הפלסטינית – חברת שירותי האינטרנט הדארה. הם כתבו בדו"ח כי "להערכתנו, מדובר בעשרות עד מאות חברות שנפרצו ואשר נגנב מהן מידע ערכי לאורך חודשים ושנים".

כך פועלת הקבוצה

בהיבט הטכנולוגי, החוקרים ציינו כי "לאחר חדירה למערכות הקורבנות, חלק גדול מהעבודה של קבוצת ארזי הלבנון מתבצע באופן 'ידני', באמצעות גישה ישירה ל-WebShell. רק בחלק מהמערכות שנפרצו על ידי הקבוצה הותקן כלי נוסף שלה, שמכונה העכברוש המתפוצץ (Explosive RAT). קבצי ה-JSP וה-Webshell שהותקנו בשרתי אורקל של הקורבנות חשפו את השרתים לשליטה וניהול מהאינטרנט, ואפשרו להאקרים לפעול דרכם במחשבי החברה המותקפת. על בסיס דפוס זה ועל בסיס המחרוזות הייחודיות של ה-Browser file JSP ביצענו סריקה באינטרנט, על מנת לזהות שרתים נגועים נוספים שהותקפו על ידי ארזי הלבנון. בסריקה איתרנו 254 שרתים נגועים ברחבי העולם, כש-135 מהם חלקו את אותו ה-Hash של הקבצים שזיהינו במחקר".

החוקרים הוסיפו שרוב החברות שהותקפו שייכות למגזר הטלקום, ספקיות שירותי האירוח, חברות פיתוח אתרים וכן חברות IT. הם חשפו שני סוגים של קבצי JSP – הראשון הותקן בשרתי הקורבנות בשנים 2018 ו-2019 והשני הותקן בשרתים החל מ-2020. הקבצים הותקנו בו זמנית על כמה מבואות (פורטים) שמפנים לשרת אורקל. בשל ההתמקדות בקורבנות ספציפיים והתאריכים המשותפים, אנחנו מעריכים שקבוצת ארזי הלבנון מסמנת מותקפים ספציפיים ולאחר מכן מתקינה את הקבצים באמצעות סקריפטים אוטומטיים".

החיזבאללה לא טומן את ידו בצלחת גם במרחב הלחימה הסייברי. דגל ארגון הטרור

"על אף שאנחנו מעריכים כי הקבוצה פועלת לאורך עשור, לא נחשפו עוד עדויות לפעילות שלה. נראה כי במהלך חמש השנים האחרונות, הקבוצה הצליחה להישאר תחת הרדאר של חברות וחוקרי הסייבר", ציינו אנשי קלירסקיי. "להערכתנו, יש כמה סיבות לכך שהקבוצה הצליחה לשמור על פרופיל נמוך באופן עקבי: השימוש הגבוה ב-WebShells נפוצים בתור כלי הפריצה העיקרי שלה ובמקביל, שימוש מועט בכלים ייחודיים הוביל את החוקרים למבוי סתום בכל הקשור לשיוכה. כמו כן, ארזי הלבנון העבירה את המיקוד שלה באופן בולט מתקיפת מחשבים באמצעות הודעות פישינג נושאות נוזקה לחדירה לארגונים באמצעות תקיפת שרתי ווב פומביים ופגיעים".

עוד הם כתבו כי "הקבוצה סורקת שרתי ווב לאיתור חולשות מוכרות, ומשתמשת בכלים פומביים כגון Censys ,Shodan ו-ZoomEye. להערכתנו, התוקפים משתמשים בכלי Force Brute URI כדי לזהות ספריות פתוחות, שעשויות לשמש כפלטפורמה להזרקת WebShell".

חוקרי קלירסקיי הוסיפו ש-"קבוצת התקיפה ארזי הלבנון הגיעה למגוון רחב של מטרות. כמות השרתים שנפרצו בכל העולם מצביעה על מאמצי ריגול כבירים שהם מבצעים.

תגובות

(0)