"אירוע הסייבר בשירביט עלול להביא לתגובת שרשרת של עוד אירועים"

כך אמר דימה טאטור, מנהל תחום אבטחת מידע ומומחה הסייבר של Comm-IT ● כידוע, הבוקר נודע כי שרתי חברת הביטוח שירביט נפרצו והאקרים השיגו גישה למידע פרטי אישי של המבוטחים שחלקם עובדי מדינה ● לעת עתה לא ברור אם יש לאירוע קשר לאומני

"בשלב זה נראה שהגורמים הרשמיים בישראל עדיין מנסים להבין האם אירוע הסייבר בשירביט הוא עניין של פשיעה גרידא, שמטרתה הפקת רווחים, או אירוע בעל רקע לאומני. כך או כך, בעקבותיו עלולה להתפתח תגובת שרשרת של לא מעט אירועי סייבר נוספים", אמר דימה טאטור, מנהל תחום אבטחת מידע ומומחה הסייבר של Comm-IT.

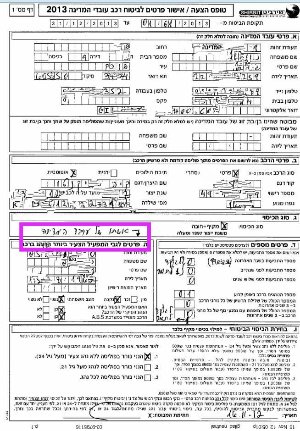

מסמכים רגישים שדלפו משירביט

לדבריו, "מתקפות כופר כיום מתמקדות לא רק בהצפנת קבצים, אלא בשאיבת מידע של לקוחות הארגון ואיום בהדלפתו עד לתשלום הכופר. לעיתים התוקפים מפרסמים את הנתונים שגנבו באופן חלקי בלבד, כדי לאותת על כוונתם להמשיך ולחשוף את יתרת הנתונים אם לא ישולם הכופר. לכן", סיכם, "מומלץ לארגונים בישראל, בעיקר אלה המציעים את השירותים שלהם בדיגיטל, לנקוט במשנה זהירות, לקיים בדיקה פרואקטיבית לניטור אירועי סייבר בסביבות הייצור, לבדוק את בקרות אבטחת המידע הקיימות והיעילוּת שלהן, ולבצע אופטימיזציה של מערך ההגנה".

לדברי עמית שפיצר, מנהל מערך סייבר ורגולציה, ControlUp, "מידע הוא נכס, וכשם שמאבטחים נכס, נדרש לאבטח ולמגן מידע".

שפיצר אמר עוד כי "הפתרון לאיומי סייבר כמו זה שחוותה שירביט, טמון בחשיבה מורכבת, רב-מימדית ורוחבית, בדבר הסיכונים הקיימים לארגון. לא מספיק רק להדוף את המתקפה בזמן אמת. יש להכין את החברה לכל תרחיש אפשרי ולהכין תכנית מגירה למענה מהיר. נוסף על כך, יש להטמיע פתרונות טכניים, על מנת לצמצם את הסיכון. מתקפות מתרחשות על בסיס יומיומי, ולכן חשוב להסתכל על האירוע הזה בתור כלי מדיד לשיפור ולמידה בתחום אבטחת המידע הארגונית".

מסמכים רגישים שדלפו משירביט

"רצף של כשלים, היעדר בקרות וניהול לקוי"

עינת מירון, מומחית לחוסן סייבר, אמרה כי "העובדה שהגיעו אל מידע נרחב כל כך, מעידה על רצף של כשלים, היעדר בקרות וניהול לקוי. בנוסף, אם נכון הדיווח על מחיקת השרתים עצמם והיעדר גיבויים, הרי ששירביט נמצאת כרגע בבעיה כפולה ומכופלת".

"אקסיומה ידועה היא", אמרה מירון, "שכל ארגון ייפרץ במוקדם או במאוחר. אין באמת דרך למנוע זאת. אבל, ניתן בהחלט לצמצם את החשיפה לסיכוני הסייבר, אם מבצעים תהליכים ארגוניים המותאמים לסיכון העסקי. אנחנו רגילים לסמוך כמעט בצורה עיוורת על מערכות טכנולוגיות במעגלי האבטחה, אבל השנה היא כמעט 2021. להמשיך לעשות את אותו הדבר ולצפות לתוצאות אחרות – לא באמת עוזר. העובדה שלמרות קיומן של הנחיות לתחום, אנחנו נחשפים לעוד ועוד אירועים שהיה ניתן למנוע באמצעות בקרות יעילות יותר – היא נורת אדומה דווקא לרגולטור עצמו".

סכנה לעובדי וביטחון המדינה?

עוד מסמך רגיש שדלף באירוע החמור בשירביט

פלג הדר, חוקר אבטחה בכיר, SafeBreach Labs, ציין כי "במסגרת המתקפה, ההאקרים הדליפו מידע רגיש על חלק מלקוחות החברה, כמו צילומי תעודת זהות של לקוחות, רישיון רכב, ואף מידע נוסף הנמצא בתכתובות מייל של חלק מעובדי החברה. להשערתי, המסמכים שדלפו קשורים לעובדי מדינה, שחלקם מחזיקים בסיווג בטחוני, ושחשיפת פרטיהם עלולה להוות סיכון ממשי לביטחון המדינה ואולי אף לחייהם".

"נכון לעכשיו", אמר, "לא פורסם מהו וקטור התקיפה בו השתמשו התוקפים כדי להשתלט על שרתי החברה. לדעתי, לפי חלק מצילומי המסך שהודלפו בחשבונות התוקפים בטוויטר, יש בידם אחיזה מלאה באחד מחשבונות המייל של עובדת החברה ובו פרטים רגישים. ייתכן כי התוקפים השתמשו במתקפת דיוג, על מנת להשיג אחיזה ראשונית באחד ממחשבי החברה, ומשם ייתכן שהמשיכו להתפשט במחשבים ושרתים נוספים בארגון. עוד אופציה היא שמדובר פה בשתי מתקפות שונות, אחת לעובדים ואחת לשרתים".

לדברי ליאור פרנקל, מנכ"ל ומייסד ווטרפול סקיוריטי, "אפשר להניח שהתקיפה כוונה למערכות הגיבוי המרכזיות של החברה, כי בהן ניתן למצוא, במיקום נוח אחד ומרכזי, את כל הנתונים. עם כל אתגרי העולם החדש, יש צורך לבחון היטב את התקנים של כל התעשיות, כדי להקפיד, שבניגוד למציאות העכשווית, תהיה הגנה הרמטית מפני תקיפות סייבר, בלא קשר למטרותיהן".

מדובר בארוע חמור מאוד שעיקרו פגיעה בפרטיות של אלפי אנשים. יחד עם זאת, אני חושב שלכתוב שיש כאן סכנה בטחונית חמורה הרי זו הגזמה. יש עשרות אלפי עובדי מדינה ומרביתם אינם עובדי מערכת הביטחון ואין בדליפה על מנת להצביע מי מסווג או לא ובטח לא היכן מועסק ומה תפקידו. סכנה לחיים ? נו באמת.