"ההאקרים השתכללו – ומנסים לזרוע כמה שיותר הרס פיזי בישראל"

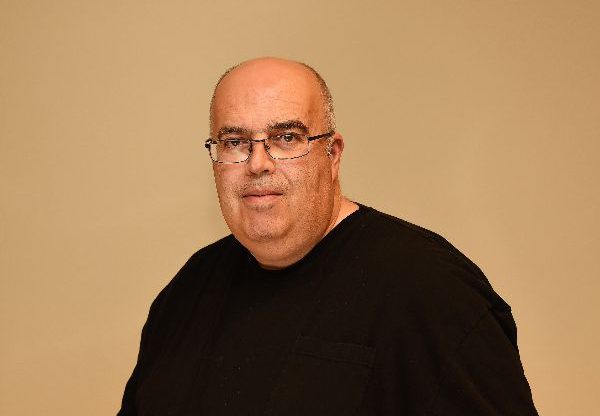

תוקפי הסייבר ניסו בתש"ף לפגוע במערכות מידע ובמערכות ייצור בישראל, כך אמר לאנשים ומחשבים בועז דולב, מייסד ומנכ''ל קלירסקיי ● דולב ציין את סין, רוסיה, ואיראן כגורמים הפעילים בסייבר שביצעו ניסיונות לפגיעה בתשתיות קריטיות במדינה

"בתש"ף ראינו סימנים ראשונים לניסיונות ביצוע תקיפות סייבר שמטרתן הרס בישראל: פגיעה במערכות מידע ובמערכות ייצור. ניסיונות אלו מתכתבים עם התקיפה של איראן במתקן מים בארץ באפריל, ובתגובה של ישראל, שתקפה באופן רחב היקף בסייבר – כך לפי הוושינגטון פוסט – את נמל שאהיד ראג'עי, שבדרום איראן, מתקפה שגרמה להשבתתו למשך שלושה ימים. המתקפה על הנמל האיראני, שגרמה לפקקי תנועה ימיים ויבשתיים בו ובסביבותיו, באה כתגובה, שלא לומר כנקמה, על הניסיון של איראן לפגוע בסייבר חודש קודם לכן במערכת מים מרכזית בארץ", כך אמר לאנשים ומחשבים בועז דולב, מייסד ומנכ"ל קלירסקיי (ClearSky Cyber Security).

"כעת", אמר דולב, "אנו מזהים ניסיונות תקיפה בסייבר, שמאחוריהם המטרה אינה לגנוב מידע, אלא להרוס תשתיות פיסיות – וזו עליית מדרגה. בחודש האחרון אנו עדים ליותר ניסיונות תקיפה שמטרתם פגיעה במערכות מחשב ולא ריגול וגניבת מידע מודיעיני".

"מתקפת כופרה מאתגרת את כל מערכי הגיבוי"

בין סוגי מתקפות הסייבר השונות, אמר דולב כי "אין ספק, במקום הראשון מדורגות תקיפות כופרה, שהתמקדו בארגונים בישראל. אלו כללו איום בפרסום מידע עסקי רגיש וגרימת נזקים. בין החברות שדווח שהן הותקפו בכופרות נמנות ורינט, סאפיינס וטאואר. אנו מכירים לפחות עוד חמש חברות היי-טק שחוו מתקפות דומות. הדבר המבדיל בין מתקפות הכופרה השנה לאלו שבשנים עבר, הוא שהפעם הותקפו חברות גדולות, עם מערכי IT מסודרים. לא כולן התמודדו עם התקיפות כמו שצריך, מה שהסב נזקים בייצור ובמחשוב. כופרות הן האיום הכי גדול על חברות בישראל. עצתי לארגונים היא לבדוק שיש להם יכולת התאוששות אמיתית – מתקפת כופרה מאתגרת את כל מערכי הגיבוי".

"המעצמות, סין ורוסיה", אמר, "גם הן 'עובדות' בישראל ומנסות לתקוף. קמפיין סייבר משמעותי היה ניסיון חדירה לחברות ביטחוניות בישראל, מה שלא זכור מהעבר. זה היה מבצע רציני, ניסיון לחדור לחברות בכל העולם, כולל בארץ, במטרה לגנוב תכניות לפיתוח כלי נשק וכסף. מדובר בניסיון תקיפה מאד מעניין, שאותי הפתיע מעט: חברות ביטחוניות ישראל מחזיקות קניין רוחני שלא יסולא בפז. הן נמצאות בקשרים עם ארה"ב, אז זו כנראה הייתה סיבת המתקפה – לגנוב כל דבר שיכול לקדם אותן במחקר".

מלחמת הסייבר בין ישראל לאיראן לא צפויה להסתיים בקרוב. צילום אילוסטרציה: BigStock

לדבריו, "צפון קוריאה נמצאת בשיתופי פעולה עם איראן, אז יכול להיות שהקשרים הללו גלשו גם לסייבר, והקוריאנים ניסו להשיג מידע על חברות ישראל, 'בשליחות' איראן". דולב הוסיף כי "הרוסים עובדים בשקט: הרבה קבוצות האקרים רוסיות פועלות, אולם כאשר הן תוקפות, הן מתחזות: לאיראניים או לגורמי תקיפה אחרים. הם שומרים על חשאיות בצורה טובה. הרוסים הם אויב מאד מעניין בסייבר. שנִיים להם בדירוג המפוקפק הם הסינים".

"באיראן", אמר דולב, "חלה ירידה בכמות התקיפות בתחילת תש"ף, כנראה בשל פגיעה נרחבת מהקורונה. אבל אז, בסוף אפריל, הם חזרו לעבוד ב'פול גז': הרבה קבוצות האקרים, לכל אחת מהן יש אינטרס אחר לתקוף. חלק עושות זאת לטובת גניבת מידע, חלק – כדי למפות ולהבין מי עושה מה, וחלק כדי להבין מי משתף עימנו פעולה בחו"ל. כולן יחד עובדות באופן קשה מול ישראל".

כך, באוגוסט האחרון, פרסם ה-FBI התראת אבטחה כי קבוצת עלית, של האקרים "מובחרים", שלוחי ממשלת איראן, תוקפת ארגונים במגזרים הפרטי והממשלתי בארצות הברית. הבולשת הפדרלית לא נקבה בשם של קבוצת ההאקרים, אולם לאנשים ומחשבים נודע כי מדובר בקבוצת Fox Kitten (חתלתול שועלי), או Parisite. המשימה העיקרית של הקבוצה היא לספק "משטח נחיתה ראשוני" לקבוצות פריצות אחרות של איראן, דוגמת APT33 ,Shamoon ,APT34 או Chafer.

גם חמאס וחיזבאללה פועלים בסייבר

בפברואר השנה פרסמנו דו"ח של קלירסקיי לפיו – "הפתעה": האיראנים שוב תוקפים את ישראל בסייבר. במהלך הרבעון האחרון של 2019 – משמע תחילת תש"ף – גילה צוות המחקר של קלירסקיי קמפיין תקיפה איראני רחב היקף, שמתנהל בשלוש השנים האחרונות נגד עשרות רבות של ארגונים וחברות בארץ ובעולם. במסגרת הקמפיין הצליחו התוקפים להשיג גישה לרשתות של חברות וארגונים רבים ממגזרי ה-IT, התקשורת, הנפט, הגז, התעופה, הביטחון והחשמל – בישראל ומחוץ לה. דולב אמר כי "האיראנים ממשיכים במאמץ רצוף לנצל חולשות במערכות ה-VPN הארגוניות ובמערכות האבטחה בכניסה לארגונים, על מנת לחדור אליהם. וקטור החדירה האיראני מתבסס ברובו על ניצול חולשות, והם די נטשו את ניסיונות החדירה באמצעות משלוח נוזקות במייל". לדבריו, "האיראנים מגלים יכולות מתקדמות בניצול מהיר של חולשות 'יום 1' לפני שחברות וארגונים מתקינים עדכוני אבטחה. פרק הזמן בין פרסום חולשה לניצול שלה הוא בין 24 שעות לשבוע. פרק הזמן הזה מחייב ארגונים להתקין עדכוני אבטחה בתוך פחות מיממה מרגע פרסומם".

ל"קינוח", ציין דולב שני אויבים קרובים גיאוגרפית, חמאס וחיזבאללה. "החמאס מנסים לתקוף, אבל ברמה שלהם – השבתת אתרים, חדירה לטלפונים, גניבת מידע מחיילים, פגיעה בספקי אירוח ישראלים – ועושים זאת, אבל ברמה בינונית. ההאקרים של החמאס מנסים לייצר שיתופי פעולה בסייבר עם גופים בטורקיה, טוניס ואלג'יר, כדי להגביר את היכולות שלהם. לחיזבאללה יש יחידה הפועלת בסייבר, ובנוסף – יש להם בית ספר לסייבר, בו הם מלמדים גורמים במזרח התיכון כיצד לתקוף".

תגובות

(0)