נחשפה מתקפת סייבר חדשה על סביבות קונטיינרים

על פי אקווה סקיוריטי הישראלית, האקרים פורצים לשרתי דוקר ומתקינים נוזקה לכריית מטבעות קריפטו

נחשפה מתקפת סייבר חדשה על סביבות קונטיינרים, אשר נמשכת זה כמה חודשים. את המתקפה חשפו חוקרי הסייבר של אקווה סקיוריטי הישראלית.

על פי החוקרים, רוגלה הסורקת את האינטרנט מאתרת פורטים של API בשרתי דוקר, החשופים אונליין ללא סיסמה. ברגע גילוי פירצה זו, ההאקרים פורצים לתוך השרתים המארחים הלא מוגנים ומתקינים בהם נוזקה בשם Kinsing לכריית מטבעות קריפטו.

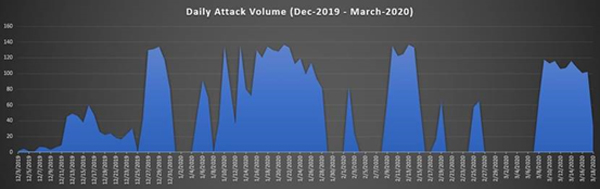

על פי חוקרי אקווה סקיוריטי, המתקפות החלו בשנה שעברה והן נמשכות גם השנה, על בסיס כמעט יומי. "מדובר בהיקפים הגדולים ביותר שראינו מזה זמן רב, הרבה מעבר למה שהכרנו עד כה", אמר גל זינגר, חוקר סייבר באקווה סקיוריטי, "לכן אנו מאמינים, כי מתקפות אלו יזומות על ידי גורמים עם די משאבים ותשתיות, הדרושים לבצע כאלו מתקפות לאורך זמן. הן בבירור לא התקפות מאולתרות".

לדברי זינגר, "מתקפה זו היא אחת מתוך רשימה ארוכה של נוזקות שכוונו לשרתי דוקר, אשר לא מוגדרים כהלכה. הנוזקות מספקות לקבוצות האקרים גישה למשאבי מחשוב רבים".

על פי זינגר, ברגע שההאקרים מוצאים ישות דוקר עם פורט API חשוף, הם משתמשים בערוץ הגישה החשוף של הפורט על מנת לחדור לקונטיינר מסוג אובונטו של דוקר, בו הם שותלים את הנוזקה.

"המטרה העיקרית של הנוזקה היא לבצע כריית מטבעות קריפטו בישות דוקר", ציין, "אך יש לה גם מטרות נוספות, כמו הרצת סקריפטים המסירים נוזקות אחרות, אשר רצות מקומית – ועלולות לפגוע במערכות ענן".

החוקרים ממליצים שארגונים יבדקו את הגדרות האבטחה של שרתי הדוקר שלהם ויוודאו בהגדרות כי אין API’s חשופים אונליין. "הגדרות נקודות קצה אמורות להיות מאחורי פיירוול או VPN Gateway – אם הן נדרשות להיות חשופות לגישה אונליין – או במצב Disable אם הן בלא שימוש", נכתב בבלוג החברה.

"המתקפה הזאת היא דוגמה נוספת לאיום הגובר לסביבות ענן", אמא זינגר, "ככל שיישום סביבות הענן וסביבות קונטיינרים הופכים נפוצים יותר והשימוש בהם גדל, ההאקרים מגדילים את כמות המתקפות ואת רף התחכום".

זינגר מאמין שצוותי DevSecOps חייבים להגביר את ההיערכות שלהם ולהיות מודעים לסכנות שאורבות בענן, ולפתח אסטרטגיית אבטחה על מנת להרחיק איומים.

הוא סיים בכמה המלצות: "זהו את כל משאבי הענן וקבצו אותם במבנה לוגי; סקרו את מדיניות ההרשאות ואימות הזהות של הארגון וכן את מדיניות האבטחה הבסיסית והתאימו אותן על פי עקרונות מחמירים יותר ועם פחות הרשאות; סרקו את האימג'ים שבשימוש וודאו שמכירים אותם ואת השימוש בהם והעניקו פחות הרשאות שימוש; השתמשו בסורק Trivy the Open Source vulnerability scanner; חקרו לוגים, בעיקר של פעולות המשתמשים, וחפשו אחר פעולות שאפשר להגדיר כאנומליות; הוציאו לפועל אסטרטגית אבטחה, שבמסגרתה תוכלו לאכוף מדיניות בקלות; שקלו להשתמש בכלי אבטחת ענן, אשר ירחיבו את טווח הפיקוח והנגישות שלכם למשאבי הענן.

תגובות

(0)