"שימוש בבינה מלאכותית יסייע לנצח במירוץ החימוש בין ההאקרים לארגונים"

כך אמר מארק סטוקלין, חוקר אבטחה והאקר "לבן" במרכז המחקר של יבמ ביורקטאון במהלך ביקור עיתונאים במרכז המחקר של החברה בציריך

כשנכנס כריס סקיאקה, מנהל מחלקת התקשורת והדוברות במרכז המחקר של יבמ בציריך הוא גילה הודעה מטעם האקרים שנעלו את המחשב ודורשים ממנו כופר. עד כאן, זו צרה ותיקה. מה שחדש במתקפה הזו הוא שההאקר שלף את תמונתו מלינקדאין והריץ מערכת בינה מלאכותית שמשווה את הצילומים של מי שמתקרב למחשב וברגע שהיה זה סקיאקה, המערכת ננעלה.

למזלו של סקיאקה, הפורץ לא היה האקר בעל כובע שחור, אלא דווקא חוקר הצפנה ואבטחה באותה מעבדה בשם מארק סטוקלין, שביקש להדגים בכך כיצד עשויה להיראות מתקפת האקרים משולבת בינה מלאכותית.

סטוקלין, חוקר הצפנה והאקר "לבן" העובד במרכז המחקר של יבמ ביורקטאון, המחיש זאת במהלך סיור עיתונאים במרכז המחקר של יבמ בציריך בועידת וידאו.

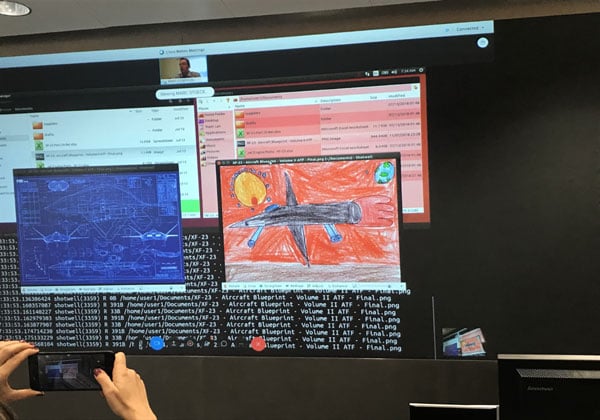

המחשת פריצה על ידי ההאקר הלבן של יבמ במהלך סיור עיתונאים במרכז המחקר של יבמ בציריך בועידת וידאו. צילום: אבי בליזובסקי

מתקפת נתונים ממוקדת היא אחת הסכנות הגדולות ביותר לכל ארגון והוא תמיד מצוי בה בעמדת נחיתות משום שלתוקף יש את כל הזמן והמשאבים שבעולם ללמוד את תהליכי העבודה בארגון כדי למצוא פירצה. האם ניתן להשתמש בבינה מלאכותית כדי להפוך את מרוץ החימוש הזה לטובת הארגון?

"ההאקרים למדו לנצל את הבינה המלאכותית"

"ההאקרים למדו לנצל את הבינה המלאכותית כדי להגביר את כוחן של תוכנות זדוניות רבות, כשהם מחפשים דרכים לגנוב, לייצר רווחים, להשמיד נתונים מוצפנים, לפגוע בחברות, להרוס את אמון הצרכנים ולפגוע בפעילות עסקית בדרכים שיכולות להיות אפילו לסכן חיים." אמר סטוקלין.

לדבריו, "גם היקף ההתקפות ומספר האנשים שהם משפיעים עליהם גדלים. כמעט 3 מיליארד רשומות הודלפו בשנת 2017. מידע רגיש מאירועים רבים שנחשפו לציבור התגלה לאחר מכן כאשר הוצע למכירה בשוקי האינטרנט האפל".

"יתר על כן, הצוותים שלנו היו עדים לעשרות תקיפות מכוונות בפרופיל גבוה ששיתקו את הפעילות היום-יומית של ספקי שירותים חיוניים, כולל חברות הספנות ובתי חולים. ההתקפות השפיעו על ארגונים ברחבי העולם", הוסיף.

"אחת המטרות הבולטות של מתקפת נתונים ממוקדת היא היכולת של הפורץ לקבל גישה למערכות פנימיות חסויות, לעתים קרובות עד כדי התעללות ברמת המשתמש או אפילו הרשאות ברמת מנהל. בנוסף, האקרים מצליחים לעתים קרובות להשיג הרשאות קריאה וכתיבה של גישה למערכת קבצים במערכות מחשב רגישות או קריטיות, ועם דריסת רגל במערכת ממוקדת, הם עשויים להיות מסוגלים לקבל חשיפה כמעט בלתי מוגבלת למערכת הקבצים." הסביר סטוקלין.

"מקרה נוסף שבו הרשאות אלה יכול להוות בעיה הוא כאשר מתקינים תוכנות באופן לגיטימי במקביל להרשאות הגישה של המשתמש המפעיל אותה. דבר זה עלול להיות בעייתי כאשר התוכנה מכילה בטעות קוד זדוני, או קובץ בעל מראה שפיר שגורם לניצול שיכול להשפיע על תוכנה לגיטימית (למשל, תכניות פרודוקטיביות, דפדפן אינטרנט וכו'). במקרים כאלה, היריב יכול לקבל את רמת ההרשאות הטבועה של המשתמש ולבצע פעולות השמורות רק למשתמשים מורשים", אמר.

"לנוכח האתגרים הללו, אנו שואלים אם מודלים של בקרת גישה מבוססי הרשאות עבור מערכות קבצים אכן מתאימים להגנה על נכסי נתונים בנוף האיום של היום. האם יש דרכים טובות יותר להגן על הנתונים תוך כדי הצבת יתרון א-סימטרי כלפי המגן?", הוסיף סטוקלין.

"אנחנו מאמינים שהתשובה היא כן. אנו ממליצים במחקר שלנו על מערכת קבצים מסוג חדש שאנו מחשיבים כגישת מערכת חדשה בצורה קיצונית, המכונהFiles Decoy Systems Systems (ר"ת Dcy DX), המשלים את תכניות בקרת הגישה ויכול לעזור להתגבר על רבות מהמגבלות הבסיסיות של אישורי בקרת הגישה המסורתיים", הוסיף.

דלת הקסמים

לדברי סטוקלין, "אנו יכולים לקחת את התוקפים למסע גם בלי לנסות להבין מה הכוונות והיכולות שלהם. אם רק נחסום אותם לא נוכל לזהות סוגים חדשים של איומים פוטנציאליים. הפתרון הוא שאנחנו מעבירים את הסיכון אליהם. לכן אנו נותנים להם להיכנס, אך עושים זאת בצורה מבוקרת. ארגז החול משגיח עליהם. זה סוג של עולם נפרד עבורם שבו אנו יכולים לבחון כיצד הם מנסים להילחם בטקטיקות שלנו – המגנים".

"אנחנו נותנים להם לכאורה גישה למערכת הקבצים, שנראית כמו מערכת קבצים אמיתית, ואז אנו יכולים ליצור קבצים חדשים או להחליף תוכן של קבצים קיימים", הוסיף.

"בלונה פארקים יש מתקן המכונה FUN HOUSE, בו פותחים דלתות וכל דלת מובילה למקומות אחרים מוזרים. אנו מחקים את התופעה הזו ובונים FUN HOUSE להאקרים. הם פורצים, אתה מציב להם דלתות רבות, והם מתחילים לפתוח את כל הדלתות ורוצים לגנוב את תכולת הקבצים, אבל במקום הקובץ האמיתי אנחנו נותנים להם ג'יבריש", אמר עוד.

במצגת הראה סטוקלין בצד אחד תוכנית בניה של מטוס, שהיה היעד של הפורצים ובצד השני את מה שהם קיבלו באמת – ציורי ילדים של מטוסים. "השיטה הזו יכולה לספק פתרון טוב למתקפות כופרה. התוקפים יחשבו שהם מצפינים קבצים רגישים שהמשתמש יהיה מוכן לשלם עבורם הרבה כסף, בעוד מה שהם תקפו היו קבצי דמה." סיכם סטוקלין.

תגובות

(0)