אנונימוס נערכת למתקפת הסייבר נגד ישראל ב-7 לאפריל

"למרות הישגיה הדלים של המתקפה בשנים קודמות, השנה המתקפה היא ביום ו', כשארגונים מצויים בחופשה - עליהם לבצע היערכות מוקדמת שתאפשר התמודדות טובה ובלימת המתקפה", כך לדברי לימור גרוסמן, מומחית סייבר בסלסטיה

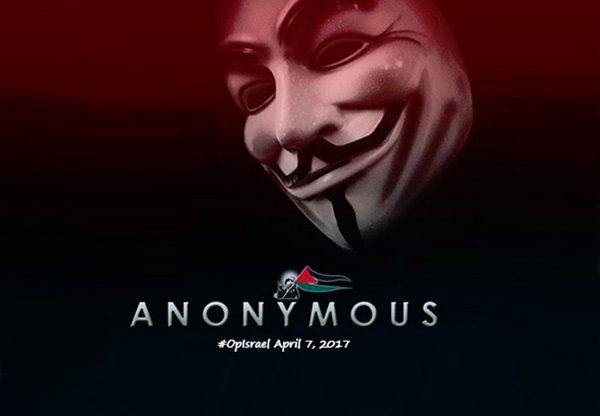

גם השנה נערך ארגון אנונימוס (Anonymous) למתקפת הסייבר השנתית OpIsrael, או בשמה המתחדש OpIsrahell, המתוכננת ל-7 באפריל, יום ו' הבא.

המתקפה תתקיים זו שנה חמישית ברציפות. בסדרה של סרטוני וידיאו המופצים ברשתות החברתיות וביוטיוב (YouTube) בשפות אנגלית, ערבית וגרמנית – מאיימות קבוצות האקרים המשויכות לאנונימוס, על ישראל ב"מתקפה על אתרי ממשלה, שרתים ומאגרי מידע, ובניתוקה מרשת האינטרנט העולמית". עוד קוראים הסרטונים ל"האקטיביסטים וקבוצות משנה נוספות של אנונימוס להצטרף אלינו".

סלסטיה (Celestya), חברת הגנת הסייבר, המפתחת של מערכת Q-Log להדמיה וסימולציה של מתקפות סייבר, עוקבת אחרי ההכנות למתקפה. חוקרי החברה איתרו פתיחה של דפי אירוע בהשתתפות מאות קבוצות ופרטים שאישרו את השתתפותם במתקפה.

התנהגות תוקפנית מצד ישראל

עוד זוהתה הפצה של כלי תקיפה – בדגש על כלים לביצוע DDoS, מתקפות מניעת שירות מבוזרת של אתרי אינטרנט והשחתה שלהם. כמו כן אותרה הפצה של מטרות לתקיפה, שנועדה לרכז את מאמצי התוקפים כדי להשיג השפעה מירבית, בדגש על אתרים של משרדי ממשלה וארגונים ממשלתיים.

על הקבוצות המובילות את המתקפה השנה נמנות קבוצות אנונימוס מהעולם הערבי, דוגמת אנונימוס פלסטין, אנונימוס עזה ואחרות, וקבוצות מערביות דוגמת אנונימוס גרמניה, Anonymous RedCult ,AnonGhost או MinionGhost.

מתקפת ה-7 לאפריל של אנונימוס התבצעה לראשונה בשנת 2013, וזהו הקמפיין השנתי שמבצע הארגון לתקיפת ישראל במחאה על מה שהארגון מכנה "התנהגותה התוקפנית של ישראל כלפי הפלסטינים".

במהלך המתקפות מבצע ארגון ההאקרים, וארגונים נוספים המצטרפים למתקפה – תקיפות סייבר נגד תשתיות האינטרנט של המדינה, פלטפורמות מדיה חברתית רשמיות של המדינה, ואתרי אינטרנט ממשלתיים, ציבוריים ועסקיים.

מרבית המתקפות הן מסוג מניעת שירות של אתרי אינטרנט, או השחתה של אתרים, אך במהלך יום המתקפה פעמים רבות מפרסמות קבוצות ההאקרים פרטים מתוך מאגרי מידע שהם פרצו אליהם קודם ליום המתקפה – דוגמת: כתובות אימייל, מספרי כרטיסי אשראי, ועוד. על פי רוב, המתקפות נהדפו בעבר בהצלחה, והן התגלו כבעלות רמת מורכבות נמוכה יחסית, ומידת השפעתן על פעילות האינטרנט בישראל הייתה נמוכה ביותר.

לימור גרוסמן, מומחית סייבר, ומנהלת השיווק והמכירות של Q-Log

לדברי לימור גרוסמן, מומחית סייבר ומנהלת השיווק והמכירות בסלסטיה, "ההבדל המרכזי שאנו רואים בהשוואה למתקפות בשנים קודמות, הוא שמועד המתקפה השנה חל ביום ששי. המשמעות היא שארגונים נמצאים בחופשת סוף השבוע שלהם".

"למרות ההצלחה הדלה של המתקפות בשנים קודמות, יש לקחת בחשבון שהמתקפות על פי רוב התבצעו בימי עבודה רגילים, כשהאנשים והמערכות פועלים בצורה מלאה, ומקיימים מוכנות מלאה להתמודד עם המתקפה. האפקט של סוף השבוע יכול לסדוק את המוכנות של ארגונים למתקפה, והדבר מחייב היערכות מראש, שתאפשר התמודדות טובה ובלימה שלה".

גרוסמן הוסיפה כי "רשימת המטרות שמפיצים התוקפים ברשתות החברתיות כוללת בעיקר אתרי אינטרנט של גופים ממשלתיים – משרדי ממשלה, חברות ממשלתיות, מערכת הביטחון – כולל אתר צה"ל ומשטרת ישראל, גופי מדיה מובילים – בהם וואלה, ynet וספורט 5, מוסדות להשכלה גבוהה, ועוד".

"עוד אנחנו רואים כי ביחס לשנים קודמות, ההתנהלות בקהילת ההאקרים היא רגועה – אין סחף והתלהבות שבאים לידי ביטוי בכמויות גדולות של צפיות בסרטונים, או בהיענות רחבה להזמנות ליטול חלק בדפי האירוע בפייסבוק (Facebook). זאת, למעט בסניף הגרמני של אנונימוס, שם אנחנו מגלים עניין רב יותר במתקפה, וסרטון ההכנה כבר צבר כ-20 אלף צפיות בשבועות האחרונים".

יחד עם זאת, ציינה, "נדרשת גם כאן הערת אזהרה – אנו רואים שיותר מבעבר, קמו קבוצות סגורות של האקרים העוסקות בהכנות למתקפה, ויש להניח שחלק ניכר מההכנות נעשה באמצעים סמויים ומוצפנים, שאינם חשופים לעין הציבורית. זאת, במטרה לייצר הפתעות לצד המותקף באשר להיקפה של המתקפה, הכלים המופעלים – והמטרות".

"כדאי להתכונן למתקפה כהלכה ולהיערך לה בצורה נכונה ורצינית, ולהיות מוכנים גם להפתעות מצידם של ההאקרים", סיכמה גרוסמן, "אך באותה עת רצוי להכניס את המתקפה לפרופורציה ולהקשר של ניסיון העבר, המלמד שהן לא הצליחו להתרומם, וגם בשיאן של המתקפות – מערכי ההגנה הארגוניים הצליחו להדוף אותן, והפגיעה הייתה שולית ומזערית".

תגובות

(0)