מחקר: סיכון משמעותי לרוחב כל נקודות הקצה של Windows

על פי מעבדות סייבר ארק, תוקפים עם זכויות אדמיניסטרטור יכולים לאסוף הרשאות גישה מוצפנות לשירותים שונים - כדי לנוע לרוחב הרשת הארגונית ולפרוץ לדומיין כולו

סיכון משמעותי לרוחב כל נקודות הקצה של Windows, כולל אלה ב-Windows 10, שבהן מופעל Credential Guard – כך עולה ממחקר חדש של מעבדות סייבר ארק (CyberArk Labs).

על פי החוקרים, שימוש לרעה בסיכון זה יכול לאפשר לתוקפי סייבר לאסוף הרשאות גישה מוצפנות לשירותים (service credentials) מה-registry ולשכפל אותן לתוך שירות חדש וזדוני – על מנת להצליח לנוע לרוחב הרשת הארגונית ולפרוץ לדומיין כולו.

מגן הזהויות של מיקרוסופט, Microsoft Credential Guard , הושק על מנת להפחית את הסיכון של תנועה לרוחב הרשת תוך שימוש בהרשאות גנובות, אולם, על פי החוקרים, "Credential Guard אינו מגן על המשתמש ברמת הדומיין ועל ההרשאות לשירותים ברמה שווה. למרות שהרשאות הגישה לשירותים ברמת הדומיין הינן מוצפנות, הן נשארות ב-registry, ונמצאות בסכנת גניבה על ידי תוקפים שהשיגו הרשאות של אדמיניסטרטור מקומי בנקודת קצה שנפרצה".

בדומה לאופן של Pass-the-Hash – מתקפות העושות שימוש לרעה בהרשאות גישה גנובות, מציינים החוקרים, "תוקפי סייבר יכולים לגנוב הרשאת שירות מוצפנת ולהשתמש בה מחדש – מבלי שיצטרכו בכלל לפענח אותה – ואז לנוע לרוחב הארגון ולבסוף להשיג גישה ל-domain controller".

חוקרי סייבר ארק הצליחו להראות שתוקפים עם גישה לאדמיניסטרטור מקומי במחשב של משתמש אחד, הצליחו לגנוב הרשאות גישה לשירותים ברמת הדומיין – ולשכפל אותם באופן מוצפן כדי להשיג תנועה רוחבית ולפרוץ לדומיין כולו, אפילו כש-Credential Guard מופעל.

הבדיקות העלו כי תוקף עם גישה לאדמיניסטרטור מקומי לא צריך להשתמש בתוכנה זדונית כדי לבצע סוג כזה של מתקפה, ובאמצעות ניצול הסיכון הזה, תוקף יכול להשיג בעלות מוחלטת על הדומיין כולו בתוך דקות ספורות.

קובי בן נעים, מנהל בכיר למחקר סייבר, מעבדות סייבר ארק

לדברי קובי בן נעים, מנהל בכיר למחקר סייבר, מעבדות סייבר ארק, "ארגונים צריכים להבין שלא כל ההרשאות מוגנות באופן שווה. ויותר מכך, הרשאות מוצפנות אינן בהכרח בטוחות. על ידי הבנה טובה יותר של הסיכונים הכרוכים בגניבת הרשאה, ארגונים יכולים לתעדף את אסטרטגיות צמצום הסיכונים, החל בנקודות הקצה".

הגנה על חשבונות פריבליגיים בנקודות הקצה

המחקר, ציינו בסייבר ארק, "תומך בהתרעת ה-FBI שיצאה באחרונה, בו היא ממליצה על קביעת סדר עדיפויות בהגנה על הרשאות גישה, לרבות יישום חשבונות בעלי הרשאות מינימליות והגבלת חשבונות מקומיים. זאת, על מנת להגביל את יכולת התוקף להשיג גישה לחשבון פריבילגי חזק – ולנוע ברחבי הרשת".

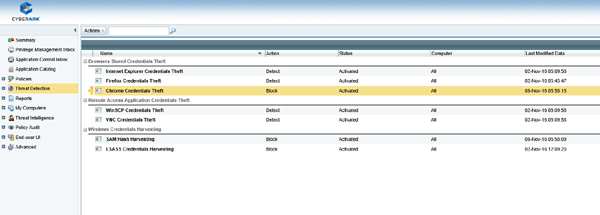

בתוך כך, החברה הכריזה על אנליטיקה התנהגותית חדשה לחסימה ובלימה של איומים מתקדמים, המתמקדים בגניבת סיסמאות והרשאות גישה בנקודות הקצה. הפתרון, Viewfinity, מצויד בתכונות חדשות להגנה מפני איומים.

הפתרון שהוכרז הוא חלק מ-CyberArk Endpoint Privilege Manager, אשר מגן מפני איומים מתקדמים המנצלים לרעה הרשאות פריביליגיות – באמצעות שילוב של שלוש יכולות: ניהול הרשאות, בקרת יישומים ואיתור חדש וממוקד של גניבת הרשאות גישה, וכן חסימה על מנת לעצור ולבלום התקפות מזיקות בנקודת הקצה.

"אפילו אם כל התוכנות הזדוניות היו נעלמות מן העולם מחר בבוקר, עדיין היינו עדים להתקפות ופריצות. ארגונים צריכים לחשוב על פתרונות לטווח רחוק, לא רק על התמודדות עם האיום הכי חדש שבכותרות," אמר אדריאן סנבריה, אנליסט אבטחה בכיר ב-451 Research.

"מאחר והתוקפים משפרים בהתמדה את יכולת ההתחמקות משיטות מניעה לטווח קצר, ארגונים חייבים למקד מאמץ בצמצום שטח המתקפה בנקודת הקצה ובהקשחתה, לרבות הגנת ההרשאות של האדמיניסטרטור מפני ניצול לרעה."

תגובות

(0)