נחשפה קבוצת האקרים שפעלה במזרח התיכון – ותקפה יעדים ישראלים בכירים

על פי ClearSky ו-Minerva labs הישראליות, ההאקרים צפויים להמשיך לפעול ולשפר את ביצועי התקיפה שלהם ● התוקפים - ככל הנראה איראניים

נחשפה קבוצת האקרים חדשה שפעלה במזרח התיכון ותקפה יעדים באזור וכן ישראלים בכירים, כך נחשף אמש (ב') על ידי קליר סקיי (ClearSky) ומינרווה (Minerva labs) הישראליות.

בדו"ח משותף אותו הנפיקו החברות, נכתב כי מדובר בקבוצת תקיפת סייבר חדשה, מזרח תיכונית – אותה החוקרים מכנים "CopyKittens". ההאקרים השתמשו בנוזקה לתקיפת ארגונים בישראל ובמזרח התיכון. מספר המתקפות לא ברור, ועומד על עשרות רבות של יעדים. מתוכן, עשרות בודדות של יעדים בישראל, ביניהם משרדי ממשלה בישראל, דיפלומטים ישראליים בכירים העובדים באירופה, ארגונים ציבוריים, חוקרי אקדמיה בכירים המתמחים במזרח התיכון וכן יעדים נוספים. בדו"ח לא מצוינת זהות התוקפים, אולם לאנשים ומחשבים נודע כי ההערכה היא שמדובר בקבוצת האקרים איראנית – וזאת בהתבסס על היעדים ודפוס הפעולה שלהם.

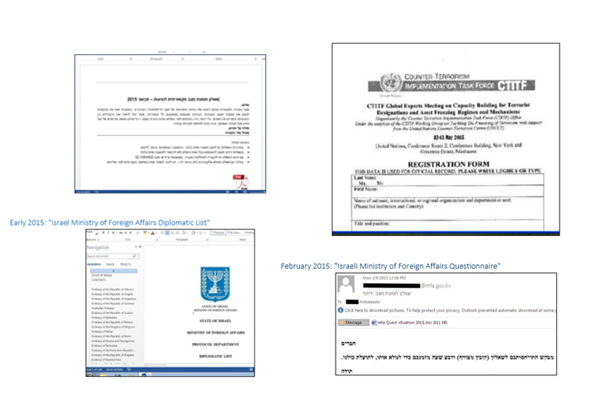

שאלון תמים למראה, שנשלח לדיפלומטים ישראלים – לכאורה ממשרד החוץ, אולם בפועל על ידי ההאקרים, תוך שימוש בקובץ אמיתי של משרד החוץ

CopyKittens, נכתב, היא קבוצת תקיפה אשר פעילה לפחות מאז אמצע שנת 2014. הקבוצה פועלת באופן ממוקד מול מטרות בישראל ובמזרח התיכון. הקבוצה נוהגת לתקוף את היעדים אותם סימנה – לאחר איסוף מודיעין – ולהשתמש בדואר פישינג ממוקד (Spear Phishing) לצורך השתלת נוזקות במחשבי המותקפים. מהמחקר המשותף של החברות עולה בסבירות גבוהה כי פעילות הקבוצה הינה לצורך ריגול והשגת מודיעין. על פי הדו"ח, קבוצת ההאקרים נשענת על החולשה של הגורם האנושי, ובשלב זה נשענת על הנדסה חברתית, לצורך ההדבקה הראשונית.

מהי הבבושקה?

על פי חוקרי קליר סקיי ומינרווה, אחד המאפיינים הבולטים המאפיינים את הקבוצה הוא הנוזקה אותה היא פיתחה – נוזקת הבבושקה. הנוזקה המושתלת במחשבי היעדים המותקפים נמצאת בזיכרון המחשב בלבד, משמע היא אינה משתמשת בדיסק לצורך שמירת קבצים. הנוזקה מתקשרת עם שרתי השליטה והבקרה ומדליפה מידע אותה שאבה – באמצעות שאילתות DNS. הדו"ח מפרט את דרך ההתקשרות הייחודית של הנוזקה עם שרתי השליטה והבקרה של הקבוצה. עוד מצויין בדו"ח כי כל אחד מרכיבי הנוזקה מכיל בתוכו רכיב נוסף הנסמך על הקודם – כמו בובת הבבושקה.

הקבוצה ערכה שימוש והעתקה של חלקי קוד מאתרים ומקבוצות שמשתפות קוד פתוח, המרכיבים את הנוזקה. לכן כינו חוקרי קליר סקיי ומינרווה את הקבוצה – CopyKittens – החתלתולים המעתיקים.

מידת התחכום שלהם, העריכו החוקרים הישראליים, היא בינונית עד טובה ומשתפרת בכל קמפיין תקיפה. הנוזקה שלהם היא ייחודית, מציינים חוקרי קליר סקיי ומינרווה. "הם עושים שימוש בשאילתות DNS לצורך שליטה ובקרה ולהדלפת המידע – וזו פעולה נדירה". זאת, כיוון שרוב מערכות ההגנה המותקנות היום בארגונים, אינן מנטרות שאילתות DNS.

בפרק ההמלצות כותבים החוקרים כי "נדרש שחברות וארגונים בישראל יהדקו את הניטור של שרתי ה-DNS".

הדו"ח מסתיים בציון העובדה כי "מטרת ההאקרים היא גניבת מידע, אולם זהותם מוטלת בספק, כמו גם מי הגורם המממן אותם. זו אינה הפעם האחרונה שנשמע עליהם: הם משפרים את ביצועי התקיפה שלהם וצפויים לפעול גם בעתיד".

אין זו מתקפת הסייבר האיראנית הראשונה על ישראל

ביוני 2015 חשפו חוקרי קליר סקיי קבוצת סייבר איראנית, אשר תקפה בשנה האחרונה מאות יעדים בישראל ובמזרח התיכון. המתקפה החלה ביולי 2014. בין יעדיה: אלופים במילואים, עובדים בחברות לייעוץ ביטחוני, חוקרי אקדמיה ישראליים, שר אוצר של מדינה במזרח התיכון, גורם בשגרירות קטאר בבריטניה, גורמים רבים בערב הסעודית, וכן עיתונאים ופעילי זכויות אדם. חלק מהמתקפות נחלו הצלחה.

החוקרים חשפו שמות ותיבות דואר של יותר מ-550 יעדי תקיפה – מתוכם 40 יעדים ישראליים, שעוסקים בחקר המזרח התיכון, איראן, יחסים בינלאומיים, חברות ביטחוניות וגורמים נוספים. בין היתר, מדובר באלופים במילואים, עובדים בחברות לייעוץ ביטחוני וחוקרים מאוניברסיטת בר-אילן ומאוניברסיטאות נוספות. יעדי תקיפה מעבר לישראל הם בעיקר ממדינות המזרח התיכון, ובראשן מערב הסעודית, אולם גם שר אוצר של מדינה באזור, גורם בשגרירות קטאר בבריטניה, עיתונאים ברחבי העולם, פעילי זכויות אדם ועוד. להערכת החוקרים, מאחורי המתקפה עומדת קבוצת טרור סייבר איראנית בשם Ajax Team.

תגובות

(0)