הדוב שב מהכפור: קבוצת האקרים רוסית ותיקה חזרה עם כלי תקיפה חדשים ומתוחכמים

קבוצת Sofacy התקיפה את הבית הלבן, נאט''ו, קבלניות של משרד ההגנה האמריקני, וגם ניסתה לברר פרטים על המטוס האינדונזי שאבד בים

קבוצת האקרים רוסית שפעלה בעבר חזרה לפעול, כאשר בארגז הכלים שלה כלי תקיפה חדשים ומתוחכמים. כך חשפה קספרסקי (Kaspersky Lab).

ההאקרים, המכונים Sofacy – קבוצה הידועה גם כ"דב המהודר", "Sednit", "STRONTIUM" ו- “APT28” – היא חבורת האקרים דוברי רוסית, המתקיפים עם איומים מתקדמים, והיא פעילה מאז 2008. בשנה החולפת קבוצת ההאקרים התקיפה את הבית הלבן, נאט"ו, חברות ביטחוניות המשמשות כקבלניות משנה של משרד ההגנה האמריקני. קבוצת ההאקרים הרוסית גם ניסתה לברר פרטים על טיסה MH17 של מלזיה איירליינס (Malaysia Airlines), שטסה מאמסטרדם לקוואלה לומפור – והופלה מעל אוקראינה ביולי 2014 לאחר שנפגעה מטיל רוסי.

צוות המחקר והניתוח הבינלאומי של מעבדת קספרסקי זיהה מתקפות חדשות מצד קבוצת Sofacy, אשר עושות שימוש בכמה טכניקות משודרגות, שתוכננו לצרכי ריגול מתמשך והסתרה רבה יותר של הפעילות הזדונית בתוך המערכת המותקפת.

מערך הכלים החדש של ההאקרים כולל כמה מאפיינים. האחד, שימוש בכמה חלופות: כך, התוקפים משתמשים במספר דלתות אחוריות כדי לפגוע במטרה באמצעות מספר כלים זדוניים. אחת מהדלתות מתפקדת ככלי הדבקה מחדש, במקרה ואחת האחרות נחסמות או מבוטלות – על ידי פתרון אבטחה. מאפיין נוסף הוא המודולריות: התוקפים יוצרים קוד זדוני מודולרי, כשהם מציבים חלק מהמאפיינים של דלת אחורית בתוך מודולים נפרדים, כדי להסתיר טוב יותר את הפעילות במערכת המותקפת. "זו מגמה נפוצה שמעבדת קספרסקי רואה באופן קבוע בהתקפות ממוקדות", נכתב בדו"ח.

עוד מציינים החוקרים כי בהתקפות האחרונות, שאירעו השנה, קבוצת Sofacy עשתה שימוש בגרסה חדשה של שתל גניבת ה-USB שלה, המאפשר לה להעתיק נתונים ממחשבים מבודדים.

איך הרעים עובדים

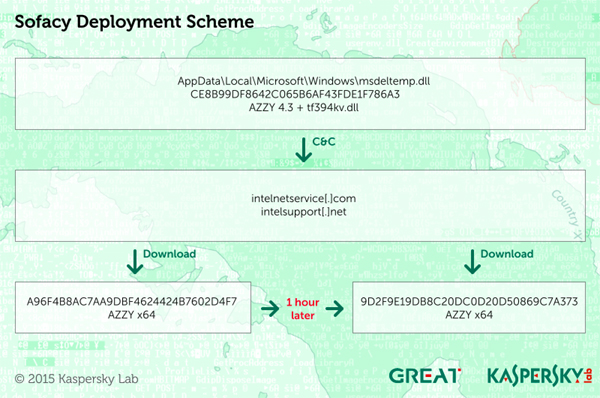

מאפיין נוסף של ההאקרים הוא יכולת התאוששות וכלי חילוץ מידע: ב-2015, במה שנראה גל חדש של התקפות, ארגון מתעשיית הביטחון נפגע על ידי גרסה חדשה של AZZY – דלת אחורית שבדרך כלל נמצאת בשימוש על ידי קבוצת Sofacy, כדי להשיג דריסת רגל במכונה המותקפת ולאפשר הורדה של כלים זדוניים נוספים. מוצרי קספרסקי חסמו בהצלחה קוד זדוני זה, וזה היה אמור להיות סוף הסיפור. אבל מה שקרה לאחר מכן היה די בלתי רגיל: רק שעה לאחר חסימת הסוס הטרויאני, גרסה נוספת, חדשה יותר, של קוד זדוני זה נוצרה על ידי התוקפים והורדה על ידי מחשב המטרה. גרסה זו חמקה מטכנולוגית האנטי-וירוס, אבל זוהתה באופן דינאמי על ידי מערכת המשנה למניעת חדירה (HIPS).

התקפת בזק חוזרת זו, משכה את תשומת הלב של החוקרים. מהר מאוד התגלה כי גרסה חדשה זו של דלת אחורית לא הורדה באמצעות פרצות יום אפס – שהיא שיטת פעולה שכיחה של קבוצת Sofacy – אלא באמצעות שתל נוסף, אשר זוהה לאחר חקירה נוספת, אשר נקרא על ידי הכותבים "msdeltemp.dll".

הסוס הטרויאני msdeltemp.dll הוא כלי הורדות, המאפשר לתוקפים לשלוח פקודות אל המכונה הנגועה – ולקבל ממנה מידע. הוא מאפשר גם להעלות סוס טרויאני מתוחכם יותר למערכת. אם הדלת האחורית המשנית נחסמת על ידי מוצר אנטי-וירוס, התוקפים עדיין יכולים להשתמש ב-msdeltemp.dll כדי להשיג את הגרסה החדשה משרתי הפיקוד והשליטה, ולהתקין אותה על המחשב המותקף. החוקרים מציינים כי זו דוגמא לשימוש במספר דלתות אחוריות, כדי להשיג המשכיות במתקפות. הטקטיקה עצמה, הוסיפו, אינה חדשה – וקבוצת Sofacy כבר נצפתה משתמשת בה בעבר. עם זאת, כעת הטכניקה שודרגה.

בנוסף לשינויים בטקטיקת ההסוואה, מומחי מעבדת קספרסקי זיהו מספר גרסאות חדשות של מודול גונב USB של Sofacy, המאפשר לגנוב מידע מרשתות מחשבים מבודדות. מודול ה-USB stealer נועד כדי לצפות בכוננים ניידים ולאסוף מהם קבצים, בהתאם לקבוצת חוקים שהוגדרו על ידי התוקפים. המידע שנגנב מועתק אל תוך תיקיה נסתרת, משם ניתן לחלצו על ידי התוקפים באמצעות אחד משתלי ה-AZZY.

קוסטין ראיו, מנהל צוות מחקר וניתוח גלובלי, מעבדת קספרסקי, אמר כי "בדרך כלל, כאשר מישהו מפרסם מחקר לגבי קבוצת ריגול סייבר מסוימת, הקבוצה מגיבה בין אם באמצעות עצירת הפעילות שלה, או באמצעות שינוי משמעותי בטקטיקה ובאסטרטגיה שלה. עם Sofacy, זה לא תמיד המקרה. צפינו בה משיקה מתקפות כבר במשך מספר שנים והפעילות שלה דווחה על ידי קהילת האבטחה מספר פעמים. ב-2015, הפעילות שלה גברה משמעותית, כשהיא הפעילה לפחות חמש התקפות יום אפס, אשר הופכות אותה לשחקן האיום הפעיל והדינאמי ביותר בזירה. יש לנו סיבות להאמין כי תוקפים אלה ימשיכו".

כדי להגן על ארגונים מפני איומים ממוקדים מתוחכמים, כולל אלה של Sofacy, מעבדת קספרסקי ממליצה לעשות שימוש בגישת הגנה רב שכבתית המשלבת: טכנולוגיות אנטי קוד זדוני מסורתיות; ניהול עדכונים; זיהוי חדירות בשרת המארח; אסטרטגיה של רשימות לבנות ומניעה כברירת מחדל.

תגובות

(0)