תשעה מכל עשרה ארגוני OT חוו לפחות מתקפה אחת בשנה האחרונה

ארגוני OT המשיכו לחוות מתקפות על המערכות הקריטיות. מנהלים באותם ארגונים התמודדו עם האתגר למנוע מפושעי הסייבר לגשת למערכות ולשבש את העסקים הקריטיים שלהם. כך, תשעה מתוך עשרה ארגונים חוו לפחות חדירה אחת בשנה האחרונה, נתון דומה מאוד לזה שהתקבל במחקר מהשנה שעברה. על פי מחקר חדש של פורטינט, 90% מהחדירות לארגונים היוו בעיה משמעותית, אשר צריכה להדאיג את מנהלי הארגונים הללו.

המחקר של פורטינט נערך בקרב ארגונים הפועלים בתחום התעשיות הקריטיות, המונים יותר מ-2,500 עובדים. במחקר השתתפו מנהלי תפעול בתעשיות הייצור, האנרגיה והשירותים, בריאות ותחבורה.

על פי החוקרים, "ארגוני OT ממשיכים לחוות אתגרי אבטחת מידע, כאשר במהלך השנה האחרונה מגיפת הקורונה הוסיפה לבעיות האבטחה שעימן נאלצו להתמודד. התזמון של התכנסות רשתות ה-IT וה-OT ניכר כבר לפני המגיפה, אך החדשנות שהונעה על ידה האיצה את הטרנספורמציה הדיגיטלית והגבירה את הקישוריות המורחבת. ארגונים רבים ניצבו בפני האתגר של הרחבת סביבת התפעול כדי להתאים את עצמם לעבודה מרחוק, מה שיצר את הצורך להעלות את תקציבי הטכנולוגיה שלהם כדי לתמוך בפריסה מהירה של פתרונות".

לפי המחקר, "אף שנרשמה התקדמות בנושא, עדיין יש מקום לשיפור. מרבית ארגוני ה-OT לא משתמשים בניהול ואוטומציה מרכזיים. בנוסף, משבר הקורונה החזיר את אסטרטגיית האבטחה שלהם כמה צעדים אחורה. ההתכנסות בין רשתות ה-OT וה-IT, נוף איומים מתקדם ובעיות הקשורות למגיפה – כל אלו הקשו מאוד על מנהלי ה-OT להתמודד עם פושעי הסייבר".

עוד עולה מהמחקר, כי "מנהלי ה-OT לא היו מוכנים לשינויים הקשורים למגיפת הקורונה. הם נדרשו להעלות במהירות את ההוצאות כדי לנהל את התהליכים הקשורים לקישוריות הדיגיטלית של נכסי הרשתות, OT ו-IT, החיוניים לתמיכה בעבודה מהבית, מה שהשפיע על תקציבי האבטחה". לפי ממצאי המחקר, 45% מהארגונים העלו את התקציבים להשקעה בטכנולוגיות כדי לתמוך בעבודה מרחוק. בנוסף לכך, צוותי ה-SOC, מרכז תפעול האבטחה, וה-NOC, מרכז תפעול הרשת, דרשו עוד חברי צוות וציוד – ככל שהמגיפה האיצה את הטרנספורמציה הדיגיטלית והגבירה את הצורך בקישוריות עבור גישה מאובטחת מרחוק. כך, "העובדים מהבית, יצרני התקני התשתית (בקרים, מערכות ניהול) ומטמיעי מערכות – נפגעו עקב חוסר היכולת שלהם לנוע ממקום למקום, כאשר המגיפה האיצה את הצורך בגישה מאובטחת מרחוק, כי הצוות הטכני לא יכול היה להגיע פיזית למקום הנדרש כדי לבצע את העבודה".

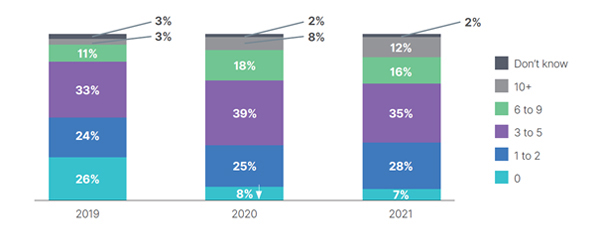

מספר החדירות לארגוני ה-OT בשנה החולפת. מקור: יח"צ

עוד ממצא הצביע על עלייה בשכיחות האיומים הפנימיים ופישינג. כך, בתקופה האמורה חלה צמיחה משמעותית במתקפות פישינג: 58% מהארגונים דיווחו על חדירה מסוג זה, בהשוואה ל-43% בשנה שעברה. העלייה בניסיונות פישינג נובעת ממתקפות המנצלות חולשות הקשורות לשינויים המהירים שבוצעו כדי לתמוך בעבודה מרחוק, שינויים אשר בבירור השפיעו על ארגוני ה-OT. "יש צורך להרחיב את גישת ה-Zero Trust גם אל נקודות הקצה שלהם – כדי להתמודד עם משטח התקיפה המתרחב".

קושי בהטמעת בקרות אבטחה

עוד עולה מהמחקר, כי מנהלי ה-OT עוקבים ומדווחים על קשיים בהטמעת התקני אבטחת סייבר בקביעות, כאשר העלות נמצאת נמוך יותר ברשימת העדיפויות מאשר הערכת סיכונים והשלכות על העסק. לפי ממצאי המחקר, נקודות תורפה (70%) וחדירות (62%) נותרו בקרות אבטחת הסייבר הנמצאות בעדיפות הגבוהה ביותר למעקב ודיווח, יחד עם תוצאות ניהול סיכונים מוחשיות (57%), אשר הפכו לשכיחות יותר השנה.

ריק פיטרס, מנהל אבטחת מידע לתחום טכנולוגיה תפעולית בפורטינט, אמר, כי "הדרישה ליכולת התאוששות מהירה המושגת על ידי הטמעת שיטות אבטחת הסייבר הטובות ביותר זכתה לעניין גובר במהלך השנה האחרונה. עם זאת, ממצאי הסקר השנתי מצביעים על כך, כי מנהלי ה-OT ממשיכים להיאבק עם הנושא. לצד הקישוריות הדיגיטלית הגוברת לרשתות, רק 7% ממנהלי ה-OT דיווחו כי לא חוו חדירות כלל בשנה האחרונה. לכן, ארגוני OT צריכים להמשיך לפעול כדי לבסס גישת Zero Trust עבור המשתמשים המרוחקים ולהתמקד במודעות והדרכה לאבטחת סייבר כדי להגן על המערכות הקריטיות שלהם".

תגובות

(0)