נחשפה חולשת אבטחה בבקרים שמשמשים תשתיות קריטיות

קלארוטי הישראלית חשפה חולשה בסדרת הבקרים העדכנית של סימנס, SIMATIC S7 1200/1500, שאפשרה להאקרים לקרוא ולכתוב נתונים בבקר, ואף להפעיל מרחוק קוד זדוני שקשה לאתר או להסיר ● סימנס פרסמה עדכון אבטחה

חוקרים של חברת הסייבר הישראלית קלארוטי חשפו באחרונה חולשת אבטחה חמורה בסדרת הבקרים העדכנית של סימנס, SIMATIC S7-1200/1500, שנמצאים בשימוש נרחב בתעשייה. סימנס הוציאה עדכון אבטחה שמתקן את החולשה.

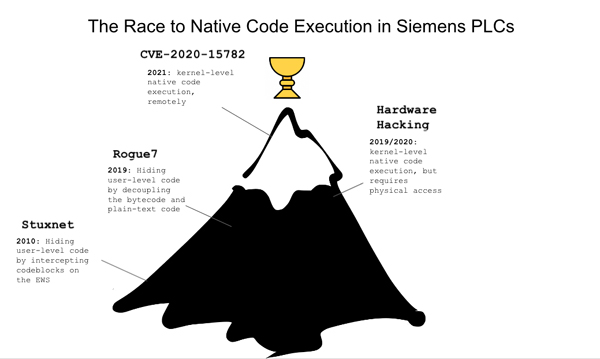

בקלארוטי אומרים כי תוקפי סייבר עלולים לנצל את החולשה החמורה, ש-"זוכה" לציון CVSS של 8.1, כדי להשיג גישה לקריאה ולכתיבה בכל מקום ב-PLC, ואף להפעיל מרחוק קוד זדוני שמאוד קשה לאתר או להסיר. מדובר ביכולת מתקדמת, שנחשבת ל-"גביע הקדוש" של ההאקרים, ושהושגה עד עתה רק במקרים בודדים, שאחד מהם הוא התולעת סטוקסנט, שתקפה את מתקני הגרעין של איראן – בתקיפה שגורמים זרים ייחסו לישראל.

יתרה מכך, החולשה החדשה והיכולת לנצל אותה עלולות לאפשר לתוקפים יכולות יותר מתקדמות מאלה של סטוקסנט. זאת, כולל היכולת להשתיל על הבקר וירוס או תולעת, שישבשו פעילות (למשל של צנטריפוגות) ובאותה העת יוציאו למהנדסים דיווחי סרק המציגים חיווי של "סטטוס תקין" כביכול בכל המערכות.

מקור: קלארוטי

לא ידוע על ניצול של החולשה

לצוות המחקר של קלארוטי לא ידוע על מקרה כלשהו של ניצול חולשה זו עד כה. בתגובה לזיהוי החולשה, סימנס עדכנה את הקושחה של בקרי ה-PLC החשופים, וכעת היא קוראת לכל המשתמשים לעדכן אותם בהקדם לגרסאות הנוכחיות.

מסימנס נמסר כי "תוקף מרחוק לא מזוהה, עם גישת רשת לפורט 102/tcp, יכול היה להכניס דטה באופן שרירותי ולכתוב שורות קוד לאזורי זיכרון מוגנים, או לקרוא נתונים רגישים על מנת לבצע מתקפות נוספות".

בקלארוטי מציינים שיש בינם לבין סימנס "קשר קרוב", שכולל חילופי פרטים טכניים, טכניקות התקפה ועצות להפחתת סיכונים שעזרו, בין היתר, בבניית עדכון האבטחה שסימנס פרסמה בתגובה לחולשה האחרונה.

תגובות

(0)