קים ג'ונג און מכה שוב בסייבר

חוקרי קספרסקי חשפו פלטפורמת נוזקה חדשה בשם MATA, המקושרת לקבוצת ההאקרים הצפון קוריאנית לזארוס

נחשפה פלטפורמת-נוזקה חדשה בשם MATA – המקושרת לקבוצת ההאקרים לזארוס (Lazarus APT Group), שמקורה בצפון קוריאה.

חוקרי קספרסקי (Kaspersky), שחשפו את פלטפורמת הנוזקה החדשה, אמרו, כי היא שימשה לביצוע סידרה של מתקפות כופרה וגניבות מידע סביב לעולם.

על פי החוקרים, פלטפורמת הנוזקה MATA מסוגלת לשמש בתקיפות של מגוון פלטפורמות, בהן מערכות מבוססות Linux, Windows ו-macOS. עדויות ראשונות לשימוש בה מגיעות עד לאביב 2018. מאז, הקבוצה שמאחורי פלטפורמת הנוזקה המתקדמת "נקטה גישה אגרסיבית על מנת לחדור לגופים מסחריים סביב העולם".

פלטפורמת MATA שימשה האקרים בסידרת מתקפות, שמטרתן הייתה גניבה של מסדי נתונים המכילים פרטים אישיים של לקוחות, וכן בהפצת כופרות, החוסמות למשתמשי קצה גישה למערכות מחשוב שונות עד לתשלום כופר.

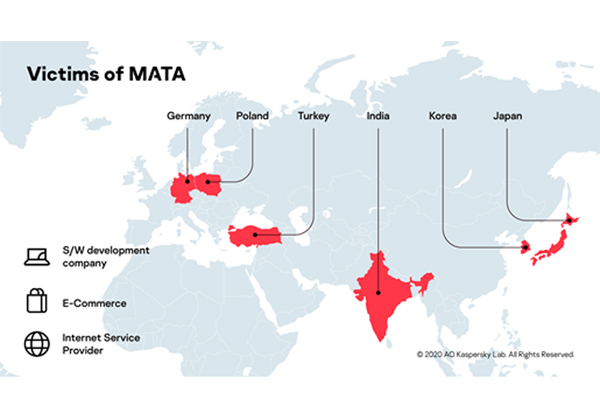

על פי מערכות הניטור של קספרסקי, קורבנות שהושפעו מפלטפורמת MATA המקושרת לקבוצת לזארוס אותרו במגוון נרחב של מדינות, בהן פולין, גרמניה, קוריאה, יפן, הודו וטורקיה. הדבר מהווה, ציינו, עדות לכך, שהשחקן העומד מאחורי התקיפות לא התמקד באזור גיאוגרפי מסוים בלבד.

החוקרים הדגישו, כי כלים זדוניים המסוגלים לתמוך בכמה פלטפורמות, בדומה ל-MATA, הינם נדירים למדי. הסיבה לכך היא ההשקעה המשמעותית הנדרשת מצידם של המפתחים. בשל כך, כלים אלה בדרך כלל מיועדים לשימוש ארוך טווח, המביא עימו רווחים גבוהים להאקרים העושים שימוש בכלי.

החוקרים הצליחו לקשר בין MATA לקבוצת ההאקרים לזארוס הצפון קוריאנית, הידועה בשל פעילותה המתוחכמת, בפעילות ריגול הסייבר שלה וכן במתקפות מבוססות מניעים כלכליים.

קורבנות פלטפורמת-הנוזקה MATA מסביב לעולם. מקור: קספרסקי

לדברי פארק סאונגסו, חוקר אבטחה בכיר בקספרסקי, "סידרת המתקפות מעידה על כך, שלזארוס הייתה מוכנה להשקיע משאבים משמעותיים בפיתוח מערך הכלים הזה ובהרחבת טווח הארגונים המסומנים כמטרה – בייחוד במרדף אחר כסף ומידע". יתרה מכך, הוסיף, "פיתוח נוזקה עבור פלטפורמות לינוקס ו-macOS מעיד לעיתים על כך, שהתוקף מרגיש כי יש לו די והותר כלים עבור פלטפורמת Windows, שעליה מבוססים רובם המכריע של המכשירים. גישה זו מוכרת בדרך כלל בקרב קבוצות APT מתקדמות". הוא ציין, כי "אנו מצפים שפלטפורמת MATA תמשיך להתפתח, ומציעים לארגונים להגביר את תשומת הלב לאבטחת הנתונים שלהם, הממשיכים להיות אחד מן המשאבים העיקריים והיקרים ביותר שעלולים להיות מושפעים".

באוגוסט 2019 פורסם, כי צפון קוריאה מפעילה בעקביות מתקפות סייבר מתוחכמות על מנת לממן את ייצור מערך הטילים שלה, שמיועדים לשאת נשק להשמדה המונית – כך עלה מדו"ח של האו"ם. על פי הדו"ח, המתקפות הללו הניבו למדינה המבודדת הון, המוערך בסכום של שני מיליארד דולר. מומחים עצמאים ובלתי תלויים הם שכתבו את הדו"ח, לאחר עבודת מחקר בת חצי שנה. הוא הוגש לוועדת הסנקציות על צפון קוריאה במועצת הביטחון. לפי המומחים, "צפון קוריאה ערכה וניהלה מתקפות סייבר מתוחכמות על מנת לגנוב כספים ממוסדות פיננסיים ומעסקות שבוצעו עם מטבעות וירטואליים ולהלבין את הכספים שאותם היא גנבה". מי שהפעילה את ההאקרים שעסקו בגניבות הכספים המסיביות היא סוכנות המודיעין הצפון קוריאנית. המומחים קבעו, כי פיונגיאנג אחראית לעריכת מתקפות סייבר על 35 בנקים וכן ל-17 מקרים של גניבות של מטבעות וירטואליים. גניבות הקריפטו סייעו למדינה המבודדת להשיג את הכספים באופן שלא מאפשר לעקוב אחר התנועה שלהם.

באוקטובר 2018 קבעה פייראיי (FireEye) כי ישנה הבחנה ברורה וגלויה בין יחידות ההאקרים של צפון קוריאה: יש שתי קבוצות המתמחות בריגול פוליטי – TEMP.Hermit וקבוצת לזארוס, והשלישית היא APT38, שמתמקדת בפשיעת סייבר כלכלית. המניע לפעילות הנרחבת של לזארוס וקבוצות סייבר צפון קוריאניות אחרות, אומרים מומחים, היא הסנקציות הכלכליות שהאו"ם הטיל על המדינה לאחר סידרה של ניסויים גרעיניים לא מורשים שביצעה ב-2013. בשל הפחתת הכנסות המדינה, צפון קוריאה פנתה לקבוצות הפריצה הצבאיות שלה לעזרה ב-"גיוס" כספים ממקורות חיצוניים בשיטות לא מקובלות. אלה הסתמכו על פריצה למוסדות פיננסיים, בהם בנקים, בורסות למטבעות קריפטו ועוד. מיקום היעד לא היה חשוב לצפון הקוריאנים והם פעלו במדינות רבות – פולין, מלזיה, וייטנאם ועוד.

כמה רוע יש באיש הזה.