תוכנת הכופרה Conti – מהי וכיצד ניתן להתגונן מפניה

תוכנת הכופרה Conti נראתה לראשונה בתחילת 2020 ומאז פגעה ביותר מ-1,000 ארגונים ברחבי העולם, אך ניתן בכמה פעולות להתגונן מפניה

בשנת 2021, נרשמה ברחבי העולם עליה של 105% במתקפות סייבר שמטרתן לסחוט עסקים וארגונים מכל התחומים. העלייה התלולה בתקיפות הכופרה הינה גבוהה יותר כאשר בוחנים את היקף תקיפות הכופר נגד ממשלות (עלייה של 1885%), וארגוני בריאות (755%). כך על פי דו"ח של חברת הסייבר SonicWall. בשנת 2022 העלייה המשיכה עם מתקפות כופר רבות שקדמו לפלישת רוסיה לאוקראינה, ומאז דווח כי קבוצות האקרים משני הצדדים תוקפות חפים מפשע, בשם הצד שבו הן תומכות. מומחי הסייבר תמימי דעים כי אנו צפויים לראות עליה בתקיפות סייבר גם במהלך שנת 2022 אשר צפויות לזלוג גם מעבר לחזית המלחמה, כך שחלקן אף עלולות להגיע אלינו. במאמר זה נבקש להתייחס לארגון פשיעת הסייבר המפעיל את תוכנת הכופרה Conti.

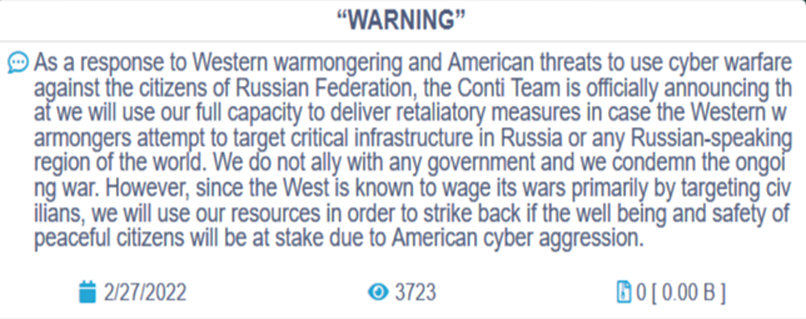

לאחרונה, ארגון פשיעת הסייבר המפעיל את תוכנת הכופרה Conti עלה לכותרות לאחר שהודיע כי הוא מצדד ברוסיה ובפלישתה לאוקראינה. בהמשך, דלפו התכתבויות פנימיות של הארגון, קוד המקור של הנוזקה וכלים נוספים שפותחו על ידם. ההדלפה לא עצרה את Conti, שממשיכה לתקוף ולאיים על ארגונים.

בחודש ספטמבר 2021, ה-FBI, ה-CISA וה-NSA פרסמו דו"ח משותף בעקבות העלייה המדאיגה במספר תקיפות הסייבר של Conti. במרץ 2022 פורסם עדכון לדו"ח, שחשף את הפרטים המזהים הקשורים לפעילות הקבוצה, בהתבסס על ההדלפות וההתקפות האחרונות. בעדכון, מספקים כותבי הדו"ח IOCs נוספים על הנוזקה, בין היתר כדי שארגונים יידעו איך להימנע או להתמודד עם כופרה זו.

תוכנת הכופרה Conti נראתה לראשונה בתחילת 2020 ומאז פגעה ביותר מ-1,000 ארגונים ברחבי העולם, בהם שירותי בריאות ורפואה דחופה, רשויות אכיפת חוק ועיריות. Conti נחשבת לאחת מתוכנות הכופרה המוצלחות ביותר שקיימות.

לאור האירועים האחרונים וההודעה של הקבוצה, ארגונים וממשלות ברחבי העולם וגם בישראל חוששים מעלייה בתקיפות של Conti.

מתוך האתר של Conti

אז מה זה Conti?

הכופרה Conti משויכת לקבוצה הידועה כקבוצה רוסית, שעובדת במודל של Ransomware as a Service, שהפך פופולרי בשנים האחרונות. המודל הזה בעצם מאפשר לכל מי שרוצה לרכוש את הכופרה כמוצר ולהשתמש בו. מודל זה אפשר את הגידול הניכר בתקיפות הכופרה. הקבוצה המפעילה את Conti תקפה יותר מ-1,000 ארגונים גדולים וקטנים, בהם ארגונים אסטרטגיים, שהסבירות שהם ישלמו כופר גבוהה יותר, כמו גם מוסדות מערכת הבריאות וחברות שקטיעה בשרשרת האספקה שלהם יכולה לשתק חלק משמעותי במשק.

על מנת לקבל את דמי הכופר, הקבוצה מפעילה אמצעי לחץ וסחיטה על הארגונים שאותם היא תוקפת כשהיא גונבת ומצפינה את המידע של הארגון ומאיימת בהדלפת המידע – באמצעות אתר ההדלפות של הקבוצה.

קמפיין ההתקפה של Conti החל בתחילת 2020, ולא מעט זמן לאחר מכן יצאו גרסאות נוספות שלו עם שינויים ושיפורים. הנוזקה נצפתה אצל הקורבנות לאחר שהתוקפים קיבלו גישה ראשונית לרשת באמצעות תוכנות זדוניות מוכרות אחרות, כגון BazarLoader ו TrickBot, כאשר אלו מגיעות למחשבי הקורבנות בדרך כלל באמצעות מייל אשר מכיל בתוכו קובץ זדוני.

הכופרה Conti ידועה ביכולת שלה להצפין את הקבצים במחשב במהירות ויעילות גבוהות מאוד לעומת כופרות אחרות, כך שתוכל לבצע את ההצפנה כמה שיותר מהר, לפני שתוכנת האנטי וירוס או פתרון אבטחה אחר יספיקו לעצור אותה. בנוסף, התוכנה סורקת את הרשת במטרה למצוא עוד קורבנות, ואף מוחקת את הגיבויים הלוקאליים במחשב כך שלא ניתן יהיה לשחזר את המידע שאבד. בזמן ש-Conti רצה במחשב ומצפינה את הקבצים, היא משאירה ״מכתב כופרה״, שבו מוסבר שהקבצים במחשב הוצפנו ואיך אפשר ליצור קשר עם התוקפים.

על מנת להתחמק מזיהוי, Conti מכילה גם טכניקות אשר מסייעות לה לעקוף פתרונות אבטחה.

איך נתגונן מפני כופרות ומפני Conti במיוחד?

- זיהוי מקדים ומניעה – ברוב המקרים Conti תגיע למחשבי הקורבנות באמצעות אימייל פישינג ולכן חשוב לדאוג לפתרון Advanced Threat Protection – ATP להגנה על מיילים, שכולל גם הגנה מפני פישינג. חשוב להדריך את העובדים בארגון להתנהג בחשדנות כלפי מיילים ממקורות לא צפויים או שנראים חשודים ושונים.

- יש לספק הגנה על עמדות הקצה באמצעות פתרונות אבטחה Endpoint Security שונים ואז לשמור אותם מעודכנים.

- ניטור הפעילות ברשת הארגון ותגובה בזמן אמת לאירוע – באמצעות יכולת ניטור טובה אפשר לזהות את ההתקפה בשלב מוקדם ולפני שהיא מתפשטת לשאר הארגון. כך ניתן לעצור אותה בזמן, לפני שנעשה נזק רב.

- גיבוי של המידע – גיבוי טוב של המידע הארגוני והיכולת להפעיל אותו לצורך התאוששות וחזרה מהירה לשגרה הינם חיוניים להבטחת המשך הפעילות של הארגון במקרה של התקפה כמו Conti, שאף מנסה למחוק גיבויים לוקאליים מהמחשב.

הכותבת היא מנהלת מרכז חדשנות הסייבר של דאטו.

תגובות

(0)