המלחמה באוקראינה עשתה טוב לפושעים המקוונים

כך לפי FortiGuard Labs, גוף מודיעין האיומים והמחקר של פורטינט, בדו"ח על פשיעת הסייבר ב-2022 ● פשעי סייבר ממניעים פיננסיים גרמו למספר תקריות האבטחה הכי גבוה (73.9%) ובמקום השני והמרוחק נמצא ריגול (13%)

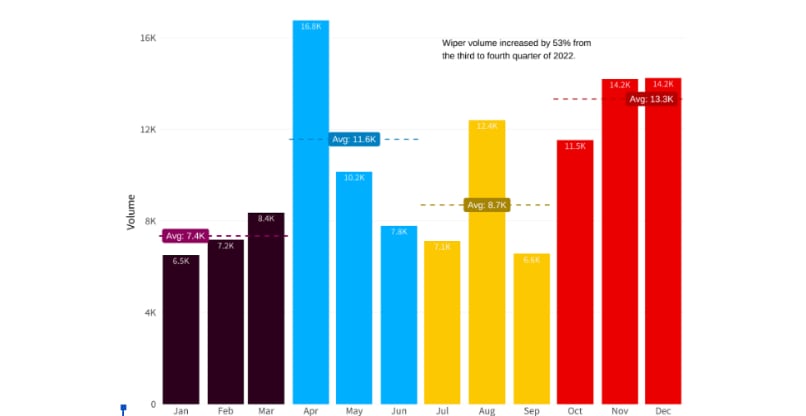

כדרכם של אסונות, יש מי שמצליחים להפיק מהן טוב: בתחילת 2022, התגלו כמה נוזקות חדשות מסוג "מגב" (Wiper) למחיקה – במקביל למלחמה בין רוסיה ואוקראינה. בהמשך השנה, היקף ההופעה של אותן נוזקות מחיקה התרחב גיאוגרפית וחווה עלייה של 53% בפעילות מהרבעון השלישי לרביעי. "בעוד חלק מנוזקות המחיקה פותחו ונפרסו תחילה על ידי גורמים מדיניים סביב המלחמה, הן אומצו גם על ידי קבוצות של פושעי סייבר והתפשטו מעבר ליבשת אירופה. בהתבסס על היקף הפעילות ברבעון הרביעי של 2022, לא נראה כי הן הולכות להיעצר בזמן הקרוב: ארגונים עדיין מהווים עבורן מטרה פוטנציאלית, גם אלה שלא נמצאים באוקראינה או במדינות השכנות לה", כך לפי חוקרי FortiGuard Labs, גוף מודיעין האיומים והמחקר של פורטינט.

היקף תוכנות המחיקה הזדוניות בשנת 2022. צילום: FortiGuard Labs

לפי המחקר, "פושעי הסייבר משתמשים בקביעות בטכניקות תקיפה הרסניות נגד המטרות שלהם. היעדר הגבולות באינטרנט מאפשר לתוקפים להגדיל בקלות את סוגי המתקפות שלהם, מה שמתאפשר במידה רבה על ידי מודל פשיעת סייבר-כשירות (Cybercrime-as-a-Service).

עיקר הפשיעה בסייבר – ממניעים פיננסיים

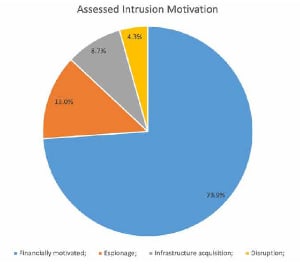

מוטיבציה לכל פרצה שנצפתה על ידי צוות ה-IR של FortiGuard Labs בשנת 2022. צילום: FortiGuard Labs

מניעים פיננסיים, ציינו החוקרים, הביאו לרמות שיא של פשיעת סייבר ומתקפות כופרה: פשעי סייבר ממניעים פיננסיים גרמו למספר הגבוה ביותר של תקריות אבטחה (73.9%), כאשר במקום השני והמרוחק נמצא ריגול (13%). במהלך 2022, ב-82% ממקרי פשיעת הסייבר ממניעים פיננסיים היו מעורבים מתקפות כופר או סקריפטים זדוניים, "מה שמעיד על כך כי איום מתקפות הכופר הגלובלי נותר בעינו ללא כל עדות להאטה, זאת הודות לפופולריות הגוברת של כופר-כשירות (Ransomware-as-a-Service) ברשת האפלה".

החוקרים ציינו כי "פושעי הסייבר הם יזמים מטבעם ותמיד מחפשים למקסם את ההשקעות והידע שלהם כדי להפוך את התקיפות ליותר רוויות. שימוש חוזר בקוד היא דרך יעילה ומשתלמת עבורם להתבסס על תוצאות מוצלחות, תוך ביצוע שינויים חוזרים ונשנים".

ניתוח הנוזקות השכיחות ביותר במחצית השנייה של 2022, העלה כי רוב המקומות הראשונים היו שייכים לנוזקות בנות יותר משנה. כך, בחינת גרסאות שונות של Emotet העלתה כי היא עברה יצירה משמעותית מחדש, עם גרסאות שהתפצלו ל-שישה "זנים" שונים של נוזקות. "פושעי הסייבר לא רק הופכים את האיומים לאוטומטיים, אלא גם משפרים את הקוד באופן אקטיבי כדי להפוך אותו ליעיל יותר".

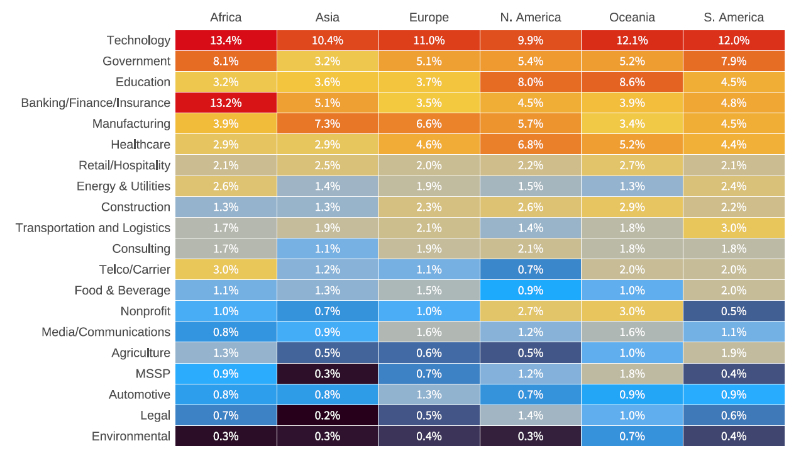

אחוז הארגונים שאיתרו מתקפות Log4j לפי אזור ותעשייה. צילום: FortiGuard Labs

שימוש חוזר בקוד בתוך ובין קהילות של גרסאות Emotet. צילום: FortiGuard Labs

"פושעי הסייבר", כתבו החוקרים, "ממנפים תשתית קיימת ואיומים ישנים. הרבה מהבוטנטים המובילים שבחנו – אינם חדשים. לדוגמה, הבוטנט Morto – שנצפה בראשונה ב-2011, הגיח שוב בסוף 2022. בוטנטים אחרים בני שנים רבות המשיכו להיות נפוצים בכל האזורים הגיאוגרפיים. כך, באופן מפתיע, מבין חמשת הבוטנטים שנבחנו, רק RotaJariko הוא מהעשור האחרון. הבוטנטים העתיקים הללו עדיין מאוד יעילים, ולכן פושעי סייבר ימשיכו למנף תשתית בוטנטים קיימת ולפתח אותה לגרסאות עקשניות יותר, כדי להגדיל את שורת הרווח בפחות משאבים", הסבירו החוקרים.

"עוד ממצא", ציינו החוקרים, "הוא שחולשת Log4j עדיין נפוצה ומהווה יעד עבור פושעי הסייבר, למרות כל הפרסום שהיא קיבלה". לדבריהם, ארגונים רבים עדיין לא עדכנו או התקינו את בקרות האבטחה הנחוצות כדי להתגונן מפניה. במחצית השנייה של 2022, חולשת Log4j הייתה במקום השני מבחינת פעילות ותועדה בכל רחבי העולם.

דרק מאנקי, אסטרטג אבטחה בכיר במעבדות פורטינט. צילום: יח"צ

דרק מאנקי, אסטרטג אבטחה בכיר במעבדות פורטינט, אמר כי "עבור פושעי הסייבר, שמירה על גישה למערכות והתחמקות מגילוי הן לא דבר של מה בכך. התוקפים מרחיבים את פעילותם באמצעות טכניקות איסוף מודיעין ופריסה של חלופות תקיפה מתוחכמות יותר, כדי לנסות להרוס באמצעות שיטות איומים דמויי APT, כמו נוזקות מחיקה, או מטענים מתקדמים אחרים".

תגובות

(0)