מסקנות מניתוח פריצת הסייבר לחברת אובר העולמית

לאחר פרסום פרטי הפריצה מספטמבר, דובר רבות על כך, שהפריצה בוצעה על ידי צעיר שהצליח לחדור בהצלחה לתשתיות המחשוב של ענקית שיתוף הנסיעות אובר (Uber) אשר התמקדו בעיקר בכישלונם של הגורם האנושי ומספר מנגנוני אבטחת זהויות (כגון MFA).

במקרה זה ובכלל, נראה כי כלל לא משנה מי הוא התוקף, אלא שהנחת העבודה של ארגוני אבטחת המידע צריכה להיות תמיד Assume Breach, ומה שמשנה הוא מה קורה לאחר הפריצה.

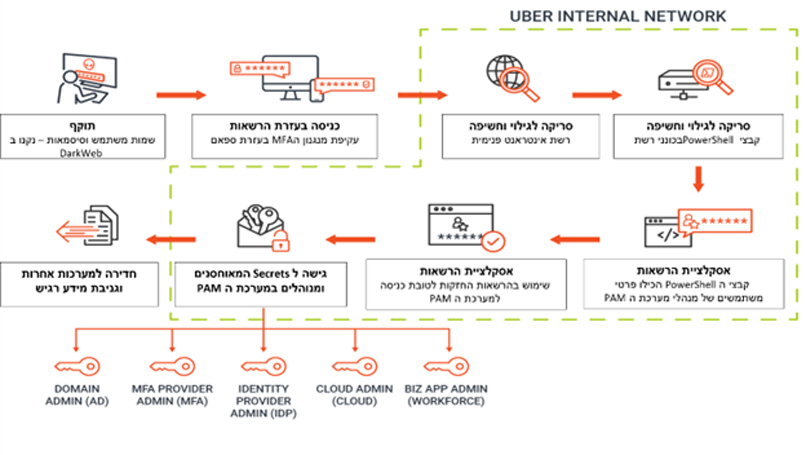

על פי עבודתם של צוות Red Team של סייברארק ודו"חות שונים, בוצע ניתוח מקיף של התקיפה, תוך שימת דגש מיוחד על כך, שבמרכז התקיפה היו Hard-coded credentials – שמות משתמש וסיסמאות שנכתבו ישירות לקובץ טקסטואלי. התוקף השתמש במידע זה על מנת לקבל גישה ניהולית למערכת ה-PAM של הארגון וכך קיבל גישה למערכות הקריטיות ביותר. בנוסף, אנו נראה כיצד Layard Defenses – שכבות הגנה – יכולות לעבוד יחדיו ולמנוע או להאט התקפות דומות.

כניסה ראשונית – התוקף חודר לרשת הארגונית בעזרת ההרשאות הגנובות ומתחבר ל-VPN.

חשיפה וסריקה – נראה כי למשתמש החיצוני הזה לא היו הרשאות גבוהות, אבל הייתה לו גישה לכונני רשת משותפים ברשת הארגונית של אובר. בכונן רשת זה, אשר ככל הנראה לא הוגדר נכון או שהיה חשוף מלכתחילה, התוקף חשף קובץ טקסטואלי המכיל הרשאות למערכת ניהול המשתמשים הפריווילגיים (PAM).

אסקלציית הרשאות וחדירה למערכת ה-PAM – התוקף השתמש בהרשאות הכניסה למערכת ה-PAM ומשם ביצע אסקלציה להרשאותיו על מנת לחדור למערכות מסווגות יותר.

שימוש בסודות ממערכת ה-PAM ובעזרתם – לחדירה למערכות קריטיות – על פי פרסומים של אובר, התוקף השתמש בסודות שאוחסנו במערכת ה-PAM על מנת להתחבר למערכות קריטיות, כגון מערכת לניהול הענן, SSO, מערכות פיננסיות ועוד.

גניבת מידע – התוקף מוריד מידע ממערכות ניהול פיננסיות ומערכת Slack המכילה מידע פנימי.

טיפים לטיפול נכון בפרטי הרשאות המאוחסנים Hard-Coded במסגרת אסטרטגיית ״הגנה לעומק״

״הגנה לעומק״ היא אסטרטגיה, הכוללת מספר מערכות ומאפיינים שונים המפצים אחד על השני ומאפשרים לממש Zero Trust ו-Least Privileges. ככלל, הכי חשוב – לא לאחסן פרטי הרשאות Hard-Coded כלל.

לאחר ניהול רשימת המצאי והסרת ההרשאות, אנו ממליצים לשקול את הצעדים הבאים:

- גניבת זהויות נשארת השיטה מספר 1 לחדירה לארגונים, לכן, אל לנו לסמוך על הטכנולוגיה, אלא לאמן ולהדריך את העובדים כמה שיותר לגבי התקפות פישינג וכדומה.

- הטמעת גישת Least Privileges. עובדים וקבלני משנה צריכים לקבל את ההרשאות המינימליות הנדרשות להם. הרשאות גבוהות של מנהלי מערכת חייבות להיות מנוהלות במערכת PAM, וגם אלו צריכות לקבל את ההרשאות הגבוהות המינימליות וההכרחיות לצורך ביצוע עבודתם.

- התקפה זאת מדגימה מצוין את בעיית ה-Secret Zero – מה קורה כאשר התוקף משיג את הסיסמה, המאפשרת לו להשיג כל סיסמה אחרת. במקרה שכזה, נדרשת גישת ה-Security-in-depth – הגנת אבטחת לעומק, הטמעתם של מספר רבדי אבטחה כך שגם אם התוקף עבר את ה-MFA הוא ייתקל בהגנות אחרות שיזהו אותו כתוקף.

- צמצום למינימום הכרחי של זהויות ״קבועות״ (Standing Access) – הטמעת גישות של Just-in-time elevation of privileges ובכך מקטינים את מרחב התקיפה.

לסיכום, חשוב מאוד לממש אסטרטגיית Security-In-Depth, המממשת מספר טכנולוגיות וגישות להגנה, המשלימות האחת את השנייה ומונעות מתוקף פוטנציאלי לממש את מטרותיו.

רוצים לשמוע עוד? הירשמו לאירוע השנה של תעשיית הסייבר ואבטחת המידע, אימפקט 2022 – הכנס השנתי של סייברארק, שיתקיים ב-12 בדצמבר. בואו להתעדכן בכל החדש בעולמות אבטחת הזהויות, כל הטרנדים, הטכנולוגיות וגישות האבטחה הכי מתקדמות, ולתכנן את ההגנה על הארגון שלכם לשנת 2023, מהרו להירשם!