הלהיט החדש בסייבר: שילוב כופרות עם האינטרנט של הדברים

חוקרי Vedere Labs, קבוצת המחקר של פורסקאוט, מצאו "טרנד" חדש שצץ בגזרת הכופרות - מתקפות סייבר הממנפות את התקני ה-IoT של הארגון - כגון מצלמות וידיאו - לביצוע מתקפות כופרה

אם לא די לנו בכופרות, הרי שאלו חוברות לעולם האינטרנט של הדברים (IoT) והנה לפנינו מגמה חדשה בעולם האיומים: מתקפת סייבר הממנפת את התקני ה-IoT של הארגון – כגון מצלמות וידיאו – לביצוע מתקפות כופרה, כך חשפו חוקרי Vedere Labs, האחראית על פעילות המחקר של פורסקאוט.

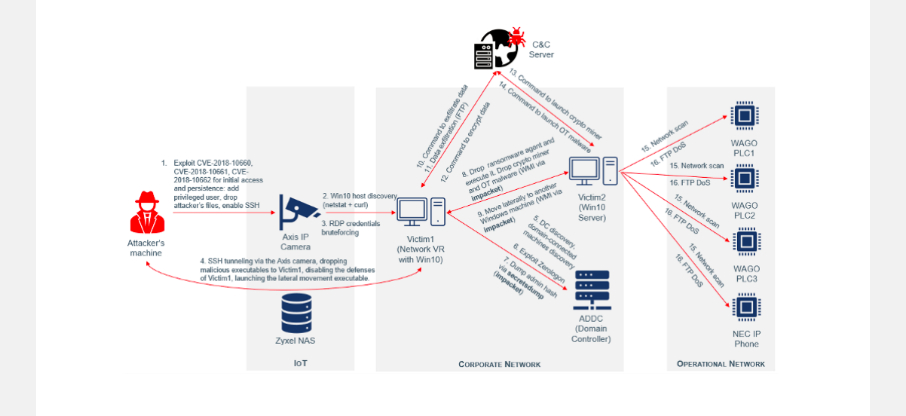

חוקרי פורסקאוט, הישראלית במקורה, כינו את המגמה החדשה R4IoT (קיצור של Ransomware for IoT), ומצביעים כיצד כופרות מהדור הבא עלולות לנצל מכשירי IoT לצורך גישה ראשונית לנכסי IT ו-OT בארגונים, על מנת לגרום הפרעה לפעילות העסקית, עד כדי שיתוק כמעט מוחלט של הקורבן.

שילוב כופרות עם האינטרנט של הדברים. R4IoT. צילום: פורסקאוט

2022: משפחות כופרה חדשות ומתוחכמות מאוד הופיעו

בשנים האחרונות, מתקפות הכופרה מתפתחות, על רקע שתי מגמות: התמורה הדיגיטלית מובילה לצמיחה מהירה במספר התקני האינטרנט של הדברים ברשתות הארגוניות, וההתכנסות של רשתות מחשוב (IT) ותפעול (OT) לרשת אחת.

שחקני הכופרה התפתחו במהירות. הם עברו מהצפנת נתונים גרידא, ששימשה אותם עד 2019, דרך גניבת נתונים מתוך הרשת בטרם ההצפנה, ב-2020, ועד לקמפיינים גדולים של סחיטה, הבנויים מכמה שלבים, ב-2021. מגמה זו נמשכה בתחילת 2022, עם הופעת משפחות כופרה חדשות ומתוחכמות מאוד כגון ALPHV ומתקפות נוספות של קבוצות כופרה כשירות (ransomware-as-a-service), כגון קבוצת Conti.

הכופרה ששימשה את החוקרים כהוכחת היתכנות, R4IoT, מנצלת את המגמה הראשונה, על ידי שימוש במכשירים חשופים ופגיעים, כגון מצלמות וידיאו המשדרות דרך האינטרנט, או התקן אחסון רשתי (NAS), המשמש כנקודת גישה ראשונית לרשת – ואת המגמה השנייה, כדי לחטוף מכשירי OT וכך להוסיף שכבת סחיטה למתקפה.

החוקרים ציינו כי, בין השאר, הצליחו להראות פריסה של תוכנת כריית מטבעות קריפטוגרפיים וגניבת נתונים מתוך הרשת החוצה. לדבריהם, "ההשפעה על רשת ה-OT אינה מוגבלת למערכות הפעלה רגילות, כגון לינוקס, או לסוגי התקנים, כגון בקרים חכמים בבניינים – הכופרה אינה דורשת כתיבה קבועה, או שינויי קושחה בהתקנים המותקפים, ופועלת בהיקף גדול במגוון רחב של התקנים המושפעים מנקודות תורפה של שכבת ה-TCP/IP".

איך מומלץ לפעול נגד R4IoT?

לדברי החוקרים, "ישנן דרכים לצמצם את ההסתברות של התרחשות מתקפות מסוג זה, כמו גם את השפעתן, ובכך להקטין את הסיכון הכולל הניצב בפני ארגונים. הכרה והגנה מתאפשרות, כיוון שמאות התקפות דומות מתרחשות בו-זמנית. לדוגמה, ב-2021 ביצעה קבוצת Conti יותר מ-400 התקפות מוצלחות על ארגונים אמריקניים ובינלאומיים. המשמעות היא שניתן לזהות ניצול פעיל של התקנים ונקודות תורפה בזמן אמת, ובכך לתעדף את הגנתם".

החוקרים הוסיפו כי "זיהוי מתאפשר מכיוון שרוב הכלים והטכניקות המשמשים שחקני איום אלה ידועים. בנוסף, תגובה ושחזור מתאפשרים כיוון שההתקפות אינן מיידיות ואוטומטיות לחלוטין. זמן השהייה הממוצע של תוקפי כופרה עמד ב-2021 על 5 ימים".

"יישום אמצעי הגנה אלה", סיכמו החוקרים, "דורש נראות נרחבת, אוטומציה ושליטה משופרת בכל הנכסים ברשת".

תגובות

(0)