מערך הסייבר: מתקפת כופרה נגד ארגונים שונים בישראל

המערך: ייתכן שהתוקפים הפעם הם חברי הקבוצה האיראנית Pay2Key, שכבר תקפה ארגונים שונים בישראל ● צ'ק פוינט: "זהו זן נוזקת כופר מתוחכם ומהיר; הכופרה מצפינה רשתות ארגוניות שלמות בתוך כשעה"

מתקפת כופרה הופעלה נגד ארגונים שונים בישראל – כך התריע מערך הסייבר הלאומי ביום ו' האחרון. המערך ציין בהתראה כי "ייתכן שהגורם אשר אחראי לתקיפות אלה אחראי גם לתקיפות קודמות, בקמפיין המזוהה עם Pay2key". החוקרים בוחנים אם ההאקרים, המזדהים כ-נט-וורם (תולעת רשת), הם אכן גלגולה של אותה קבוצה איראנית.

חוקרי מערך הסייבר ממליצים לנטר "בהקדם האפשרי (את הכופרה – י"ה) בכל המערכות הרלוונטיות – EDR, מערכות תגובה וזיהוי בתחנות הקצה, תוכנות אנטי וירוס, מערכות סינון מייל, מערכות SIEM ועוד. בכל זיהוי של איום כלשהו, נא לעדכן מיידית את מערך הסייבר הלאומי".

בין הקורבנות: פורטנוקס, התעשייה האווירית והבאנה לאבס

קבוצת ההאקרים האיראנית עלתה לכותרות בשנה שעברה. בדצמבר האחרון ההאקרים, חברי קבוצת Pay2key, פרסמו מסמכים רבים, שאותם הצליחו, לכאורה, לגנוב מהרשת הארגונית של חברת אבטחת הסייבר הישראלית פורטנוקס. הם פרסמו באתר שלהם בדארקנט קובץ שכלל את רשימת לקוחות פורטנוקס בהם פולקסוואגן, מק'לארן, בנק דיסקונט, רפאל, אמדוקס, בזק, אלביט, אל על, שירותי בריאות כללית, מטריקס ולייב פרסון.

כמה ימים קודם לכן, קבוצת ההאקרים האיראנית פרצה למחשבי התעשייה האווירית. היא פרסמה מידע שלטענתה נגנב ממחשבי חטיבת אלתא. הקבוצה אף הצליחה לפרוץ למחשבי הבאנה לאבס הישראלית, שנרכשה על ידי אינטל.

החוקרה נחשפה על ידי צ'ק פוינט בנובמבר האחרון. לפי חוקרי ענקית האבטחה, מדובר בסוג חדש של כופרה – מהירה ושקטה במיוחד. ההאקרים פועלים בזירת מסחר ביטקוין איראנית, המחייבת את משתמשיה להחזיק במספר טלפון איראני בתוקף ובתעודת זהות איראנית, עם תמונה לצורך הזדהות. החדירה לחברות מבוצעת באמצעות מנגנון החיבור מרחוק של עובדים לרשת הארגונית – RDP. לדבריהם, "זהו זן נוזקת כופר מתוחכם ומהיר. הכופרה מצפינה רשתות ארגוניות שלמות בתוך כשעה, כשההאקרים מאיימים להדליף מידע ארגוני רב ברשת האפילה אם דמי הכופר לא ישולמו".

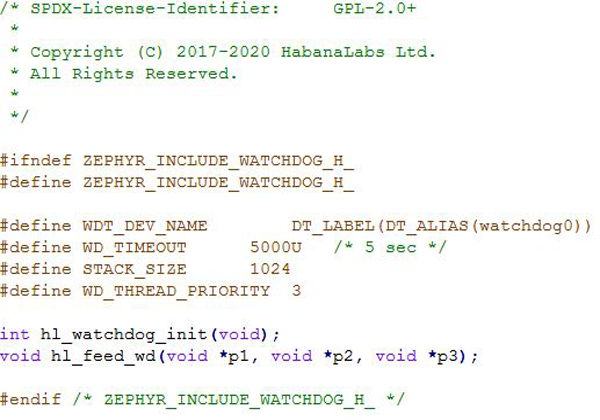

לוג של תקיפה ש-Pay2Key פרסמה בעבר בחשבון הטוויטר שלה

על פי חוקרי קלירסקיי הישראלית, את הכופרה מפעילה קבוצת התקיפה האיראנית FoxKitten (חתלתול שועל). לדבריהם, "בחודשיים האחרונים בוצעו תקיפות סחיטה וכופרה מול עשרות חברות בישראל באמצעות קמפיין Pay2Key. התוקפים חדרו, שיבשו והצפינו מערכות מחשב, גנבו מידע, הדליפו מידע וניסו לסחוט חברות. חלק מהחברות שילמו מאות אלפי דולרים לקבוצה".

דו"ח קודם של קלירסקיי, מפברואר 2020, חשף את התקיפות שבוצעו כלפי חברות ביטחוניות בישראל. "להערכתנו, מדובר באחת מקבוצות התקיפה הפעילות ביותר מול חברות בישראל", כתבו החוקרים. "מטרת הקמפיין אינה רק גניבת מידע, אלא גם שיבוש, סחיטה, גניבת כסף וייתכן שאף קמפיין תודעה איראני נגד ישראל". עיקר פעילותה היה בתחילה נגד חברות במגזר הביטחוני, ולאחר מכן החלה הקבוצה לתקוף מגזרים נוספים רבים.

החוקרים כתבו כי "ניתוח המתקפות מעלה, שהקבוצה ניצלה חולשות באתרי החברות הישראליות כדי לחדור למערכות המחשב שלהן. קמפיין Pay2Key שונה באופיו, כיוון שעד לאחרונה האיראנים תקפו בעיקר לצורך ריגול ומודיעין, ואולם החל מאוגוסט 2020 הם פועלים גם במטרה למחוק ולשבש מערכות מחשב ולגנוב ולסחוט חברות". לדבריהם, "דרך הפעולה של הקבוצה שונה מפושעים המתמחים בתקיפות כופרה. במקרים מסוימים, למרות תשלום כופר, החברות הנסחטות לא קיבלו מפתחות לפתיחת ההצפנה. מטרתם העיקרית היא לגרום למבוכה, לבלבול ולנזק לחברות בישראל. כחלק מתהליך התקיפה, הקבוצה ביצעה איסוף מודיעיני ראשוני על החברות שאותן תקפה, כולל בדיקת חולשות באתרי החברה או ניצול הרשאות שהודלפו. לעיתים המתינו התוקפים בסבלנות להזדמנות מתאימה והדליפו מידע מהחברות במשך שבועות וחודשים עד שפעלו להצפנה ולסחיטת החברה שאליה חדרו".

תגובות

(0)