נחשפה קבוצת האקרים שגנבה 70 מיליון דולר מבורסות קריפטו בישראל

על פי קלירסקיי הישראלית, מאות מיליוני דולרים נגנבו על ידי קבוצת פשיעת סייבר מזרח אירופית בשם CryptoCore, שערכה מתקפות על בורסות קריפטו מובילות בארץ ובעולם

קלירסקיי (ClearSky Cyber Security) הישראלית חשפה קבוצת סייבר בשם CryptoCore, הפועלת נגד בורסות למטבעות דיגיטליים. מאות מיליוני דולרים נגנבו על ידי קבוצת פשיעת סייבר מזרח אירופית, שערכה מתקפות על בורסות קריפטו מובילות בישראל ובעולם – 70 מיליון מהם בישראל.

על פי המחקר, המגזר הפיננסי, ובפרט בורסות קריפטוגרפיות וחברות פינטק ברחבי העולם – הפכו ליעד המרכזי והמאוים ביותר ממתקפות סייבר שמטרתן גניבת כספים.

בועז דולב, מנכ"ל קלירסקיי. צילום: ישראל הדרי צילום: ישראל הדרי

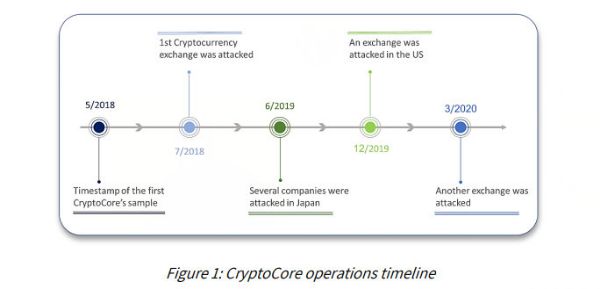

לדברי בועז דולב, מנכ"ל קלירסקיי, "המעקב שלנו אחר הקבוצה, CryptoCore, נמשך בקירוב שנתיים. עיקר פעילותה של הקבוצה היה נגד בורסות למטבעות דיגיטליים וחברות שעובדות איתן, לרוב מיפן וארה"ב".

"על פי ניתוח המתקפות", אמר דולב, "אמנם לקבוצה אין יכולות טכניות מתקדמות, אך היא פועלת בשיטתיות, לאורך זמן, ובשילוב תשתית מודיעינית שהוכנה מראש. כך, הקבוצה הצליחה לגרוף מאז מאי 2018 כ-70 מיליון דולרים במתקפות בישראל ויותר מ-100 מיליון דולרים בעולם".

להשיג גישה לארנקי כסף דיגיטליים

על פי החוקרים, המטרה העיקרית של CryptoCore היא להשיג גישה לארנקי הכסף הדיגיטליים, בין אם מדובר בארנקים של הבורסה או בארנקים פרטיים השייכים לעובדי החברה. כחלק מתהליך התקיפה, הקבוצה ביצעה איסוף מודיעיני מקיף על הבורסות אותן תקפה, כולל השגת מידע על העובדים והמנהלים הבכירים של הבורסות. לאחר מכן, תוך התחזות מושקעת למנהלים אחרים, או ניצול הרשאות שהודלפו, חדרו התוקפים למערכות המחשוב הארגוניות. הם עשו זאת על ידי ביצוע פישינג שנשלח לחשבונות האימייל האישיים של מנהלי הבורסה.

לעיתים, על מנת לגנוב את המפתחות לארנקי הקריפטו, המתינו התוקפים בסבלנות להזדמנות מתאימה במשך שבועות וחודשים – עד שהצליחו לחשוף מידע קריטי שאפשר להם לבצע את הגניבה.

ציר הזמן של CryptoCore. איור: קלירסקיי

חוקרי קלירסקיי זיהו כמה מאפיינים חוזרים בטכניקת התקיפה של הקבוצה, שיכולים לשמש כתמרור אזהרה לזיהוי מתקפות עתידיות. מאפיין אחד, ציינו, הוא שימוש בדומיינים של אתרי חברות מובילות בתחום, כגון: btcprime[.]tk; krypitalvc[.]com; ו-blockchaintransparency[.]institute.

מאפיין נוסף, ציינו, הוא שימוש בשירותים המקצרים את כתובת ה-URL, וזאת על מנת להסוות קישורים נגועים, המובילים להדבקה וגם מאפשרים לעקוב אחר קצב ההדבקה.

מאפיין שלישי, לדבריהם, הוא הטמנת קישורים המובילים להדבקה והורדת קבצים במסמכי טקסט ולוגואים. עוד מאפיין הוא ניצול הדלפות ידועות של הרשאות במהלך השנים האחרונות, על מנת לחדור לחשבונות המייל של העובדים הקריטיים, ולפרוס משם את כלי התקיפה שלהם.

תגובות

(0)