סייבר עלייך, ישראל: איראן תקפה גופי ממשל, אקדמיה ועסקים

האקרים איראניים תקפו 120 מוסדות וארגונים בישראל בסוף השבוע ● התקיפה עשתה שימוש בחולשה הקיימת ב-Word, והיא נחשפה על ידי ארגון Shadow Brokers ● רשות הסייבר הלאומית: "המתקפה נבלמה" ● שם המתקפה: משכך כאבים

על פי הודעת הרשות הלאומית להגנת הסייבר במשרד ראש הממשלה, "בימים האחרונים זוהו כמה גלי תקיפה כנגד משתמשים שונים בגופי ממשל, אקדמיה, מחקר וחברות שונות במשק הישראלי.

מקור התקיפה זוהה בשרת דוא"ל השייך לגוף אקדמי, וכן בשרת נוסף של חברה עסקית. התקיפה עושה שימוש בחולשה הקיימת ב-Word, והיא נחשפה על ידי ארגון Shadow Brokers.

התרעה לגבי אפשרות תקיפה במתווה זה פורסמה על ידי ה-CERT (ר"ת המרכז הלאומי להתמודדות עם איומי סייבר) בפברואר השנה. מיקרוסופט (Microsoft) הוציאה עדכון אבטחה המונע את פעילות הפוגען הזה והמליצה להתקינו בהקדם האפשרי.

בראיון לאנשים ומחשבים אמר אלברט (דטו) חסון, ראש CERT לאומי ברשות הלאומית להגנת הסייבר, כי "זיהינו את המתקפה בבוקר יום ה' האחרון, והיא נמשכה בימים ה'-ו'. פעלנו אל מול כל הגופים שקיבלו גל של מיילים, על מנת לבצע הכלה של האירוע, ולהשמיש את הנוזקה, מסוג סוס טרויאני, שמהווה ראש גשר ומטרתו להשתלט על המחשב".

ניצול הפגיעות להפצת הנוזקות

"עצרנו את המתקפה, שנערכה כנגד גופים שונים בישראל – ביניהם גופי אקדמיה ובריאות, ומטרתה הייתה לגנוב מידע אישי או עסקי ולשבש את פעילות המחשבים בארגונים הללו. ההאקרים הצליחו לפתח כלי תקיפה בתוך שבועיים מאז שהחולשה התגלתה. הם הבינו כי המערכות לא עברו את החיסון הנדרש וזיהו הזדמנות לניצול הפגיעות ולהפצת הנוזקות כדי להשתלט על מחשבים ומערכות IT".

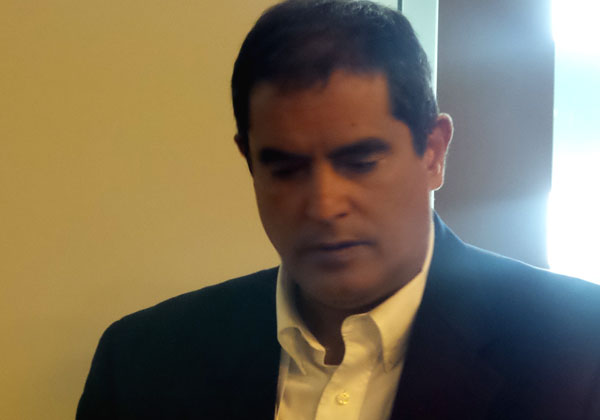

אלברטו (דטו) חסון, ראש ה-CERT הלאומי של רשות הסייבר הלאומית. צילום: אבי בליזובסקי

לדברי חסון, "הייתה פה הפצה רחבה בפרק זמן קצר שעלולה הייתה להסב נזק רב, אילולא הצלחנו לחסום אותה. ערכנו חקירה של האירוע, הבנו את אופן הפעולה של המתקפה, גילינו למי זה הגיע, יצרנו מגע עם הגופים שהותקפו בתוך 24 שעות. וידאנו שכל אחד מהגופים שהותקפו – באמצעות הגופים המנחים או אנשי ה-IT בארגון המותקף – כי המייל הפוגעני נחסם ולא נפתח".

לדברי חסון, "ימי חמישי ושישי הם ימים בהם גופי ה-IT נמצאים ברמת פעילות נמוכה. לכן, נדרשנו לעבוד באופן אינטנסיבי, וחסמנו את הנוזקה. כעת אנו עורכים את טיפול השורש על מנת למגר את המתקפה איפה שהיא כן הצליחה".

חסון סירב להתייחס לזהות התוקפים ואמר כי "אני לא מתייחס אל מי הוא התוקף – מטרתי היא לעצור את התקיפה. הנחת העבודה שלנו היא שעלינו להיות ערוכים נגד מתקפות רבות, על ה-CERT הלאומי לעזור למשק להתחסן מפני כל מתקפה במשק".

מייל לכאורה ממרצה בכיר באוניברסיטת בן גוריון

על פי חוקרי קספרסקי (Kaspersky Lab), באמצע אפריל השנה, משרד ממשלתי, שביצע תחקיר אירוע שלאחר התקפה בארגון, מצא מייל אשר הגיע לכאורה ממרצה בכיר באוניברסיטת בן גוריון.

המייל, שהעלה את חשדם של החוקרים, זוהה כמזויף ואלה החלו להעלות ספקולציות באשר לסיבה אליה הוא יועד. לאחר חקירה של המייל, נתגלה כי הוא מכיל וירוס בקובץ המצורף ברכיבים, ושמדובר במייל שהגיע ממש ביום קודם (19 באפריל).

בכותרת המייל נכתב "אישור קבלת מלגה פרטנית". למרות שהגיע מכתובת ששייכת לאוניברסיטה, חתומה על המייל עובדת מטעם "קרן הידע ההנדסי-אקדמי".

חקירה קצרה זיהתה שהתוקפים מצאו את אותו המייל, כנראה בהיסטוריה של אחד הקורבנות, לחצו על "העבר" בצורה ידנית והוסיפו משפט באנגלית, המורה לקורא לפתוח את הקובץ שברכיבים, על מנת לגרום לקורבן לחשוב שהוא בדרך למלא פרטים, אך בפועל ירוץ קוד זדוני ברקע שיוריד נוזקה נוספת למחשבו הארגוני.

להשתלט על מחשבו של הקורבן ולהתחבר אליו מרחוק

לאחר שיתוף הממצאים, עידו נאור, חוקר בכיר בצוות המחקר הגלובלי של קספרסקי, החל לבצע ניתוח מעמיק בקובץ שהיה מוצמד ברכיבים.

לדבריו, "הקובץ הכיל חולשה במנגנון של תוכנת Office Word על כלל גרסאותיה. החולשה אמנם נתגלתה ונסגרה חודש קודם לכן, אך עדיין היה ניתן לנצלה בארגונים שלא עדכנו את תוכנות ה-Officeשלהם. כך, החולשה גורמת לכך שניתן להדביק את המייל ובו הקובץ בנוזקה, שתגרום לתוקף להשתלט על מחשבו של הקורבן ואף בהמשך להתחבר אליו מרחוק".

עידו נאור, חוקר בכיר בצוות מחקר האיומים הגלובלי של קספרסקי. צילום: ניב קנטור

עד כה, ציין נאור, "קבוצת התוקפים שזוהתה תקפה באמצעות שיטות אחרות. השיטות היו בעיקרן שימוש בקבצי Excel המכילים מאקרו עם נוזקה שהייתה מריצה קוד על מערכת ההפעלה של הקורבן בעת פתיחתו של המסמך. קוד זה היה מוריד קבצים נוספים משרת התקיפה ולאחר מכן מזליג מידע החוצה דרך חלקי מידע שמורים בחבילת ה-DNS".

הוא הוסיף כי "השימוש בחולשה של Office Word מעלה את החשד כי התוקפים מחפשים כעת לשפר את יכולות ההתקפה שברשותם ושהבינו מהפרסומים במדיה שהשיטה שלהם נתגלתה ונחסמה".

קספרסקי ביצעה את הניתוח ושיתפה גורמי אכיפה, האמונים על בטחון המדינה, בפרטים שמצאה. בנוסף, היא גם פנתה לחברות האירוח של שרתי התקיפה, במטרה לוודא שאם אכן ישנם קורבנות, המידע יחדל מלזלוג לאותם שרתים.

לכייל מחדש את כלי התקיפה

מכיוון שכתובת השרת מוטבעת בקובץ הנוזקה, פעולה זו מחלישה את התוקף לחלוטין, ואף עלולה לגרום להפסקת התקיפה באופן רוחבי. השרתים של חברות האירוח נחסמו באופן מיידי.

המייל האמור, על פי קספרסקי, יועד ל-49 נמענים, אך אותם נמענים לא היו מקריים – ביניהם משרדים ממשלתיים רבים, מוסדות לימוד ואף עיריות גדולות. בכל ארגון היו כמה עובדים שקיבלו את הודעת הפישינג, על מנת להעלות את רמת ההצלחה של המתקפה. כך, יותר מ-20 מוסדות נפגעו במתקפה הזו.

על המתקפה חתומים קבוצת האקרים המזוהים כאיראניים, בשם OilRig. האופרציה מאחורי OilRig נתגלתה על ידי פאלו אלטו (Palo Salto Networks), במאי 2016.

חוקרי ענקית האבטחה הרוסית ממליצים לארגונים שעברו תקיפה ליצור קשר עם חוקרים מיומנים ועתירי ניסיון ולהימנע משיתוף מידע בפלטפורמות חברתיות אשר הגישה אליהן פתוחה. לדבריהם, "זליגה של מידע על תקיפה עלולה להגיע גם לתוקפים, אשר יוכלו לכייל מחדש את כלי התקיפה ולהרחיב את היריעה – בהתאם למצב בשטח".

תגובות

(0)