מותק, הכספומט התרוקן מכסף

קבוצות האקרים ממשיכות בניסיונות גניבה מכספומטים באמצעות נוזקת AMTich, המשמידה עצמה לאחר השימוש

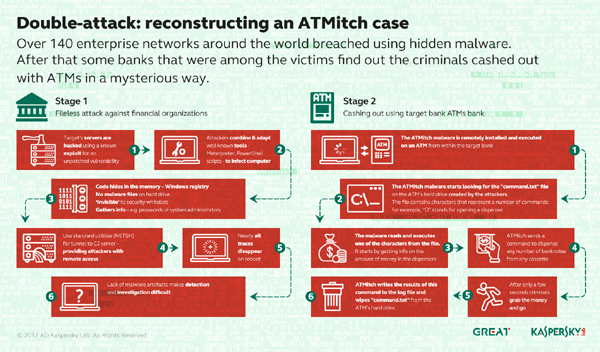

יום אחד גילו עובדי בנק מסוים כספומט ריק: לא היה כסף, גם לא עקבות של פריצה פיזית למכשיר ולא קוד זדוני. מומחי קספרסקי (Kaspersky Lab) הצליחו לנתח את הכלים ששימשו את עברייני הסייבר במהלך השוד, וגם שחזרו את ההתקפה עצמה – וגילו פרצת אבטחה בבנק.

בפברואר 2017, פרסמו חוקרי ענקית האבטחה הרוסית את ממצאי החקירה שעסקה במתקפה מסתורית "ללא קבצים" כנגד בנקים: העבריינים השתמשו בקוד זדוני in-memory – כדי להדביק רשתות בנקאיות, בניסיון להבין מדוע הם עשו זאת.

המחקר החל לאחר שמומחי הפורנזיקה של הבנק חילצו מהדיסק הקשיח של הכספומט שני קבצים שהכילו נתוני לוגים של נוזקה (Kl.txt ו- logfile.txt). הקבצים היו היחידים שנותרו אחרי המתקפה: לא ניתן היה לאחזר את קוד ההפעלה הזדוני, מכיוון שלאחר השוד הוא נמחק על ידי הפורצים. אבל גם כמות הנתונים הזעירה שנותרו הספיקה לניהול המחקר.

מחיקה או אתחול

בקבצי הלוגים הצליחו חוקרי קספרסקי לזהות פיסות של נתונים שנכתבו בשפה פשוטה, ואשר סייעו להם ליצור חוק YARA עבור בסיסי נתונים ציבוריים של נוזקה.

חוקי YARA הם מחרוזות חיפוש, המסייעים לאנליסטים למצוא, לקבץ, ולקטלג דוגמיות של נוזקות, ולמצוא קווי דימיון ביניהן לבין תבניות של פעילות חשודה במערכות וברשתות שלהם. לאחר ניתוח לא ארוך נמצאה דוגמית הנוזקה – tv.dll או ATMitch. היא זוהתה בשטח פעמיים, בקזחסטן וברוסיה.

צילום: יח"צ

נוזקה זו מותקנת מרחוק ומופעלת על כספומטים דרך הרשת של הבנק המותקף, באמצעות מערכת הניהול מרחוק של מכשירי הכספומט. לאחר שהיא מותקנת ומקושרת לכספומט, נוזקת ATMitch מתקשרת עם הכספומט כאילו הייתה תוכנה חוקית. היא מאפשרת לתוקפים לבצע רשימה של פקודות – כגון איסוף מידע אודות מספר השטרות הזמין במחסניות הכספומט. היא גם מספקת לעבריינים את היכולת להוציא את השטרות בכל רגע נתון, בלחיצת כפתור.

בדרך כלל, מתחילים עבריינים באיסוף מידע לגבי כמות הכסף שיש במכשיר. לאחר מכן, העבריין יכול לשלוח פקודה להוציא את כל כמות השטרות מהמחסניות. לאחר משיכת הכסף בדרך זו, נותר לעבריינים רק לקחת את הכסף וללכת. שוד כספומט שכזה אורך מספר שניות בדיוק. ואז, ברגע שכספומט נשדד, הנוזקה מוחקת את כל העקבות.

מי שם?

עדיין לא ידוע מי עומד מאחורי ההתקפה. השימוש בקוד פריצה בקוד פתוח, בכלים מוכרים של מערכת Windows ודומיינים שאינם מוכרים במהלך השלבים הראשונים של המתקפה – מונע כמעט לחלוטין את האפשרות לקבוע מי העומד מאחוריה.

עם זאת, קובץ ה-tv.dll שנעשה בו שימוש בשלב הכספומט בהתקפה, מכיל מקורות של שפה רוסית, וקבוצות מוכרות שיכולות להתאים לפרופיל שכזה הן Carbanak ו-GCMAN.

סרגיי גולבנוב, חוקר אבטחה ראשי בקספרסקי, אמר כי "ייתכן והתוקפים עדיין פעילים. אבל בלי פאניקה. לחימה בסוג זה של התקפות דורשת מערך יכולות של מקצועני אבטחה, השומרים על הארגון המותקף. הפריצה המוצלחת וחילוץ הנתונים יכולים להתבצע רק באמצעות כלים נפוצים ולגיטימיים.

לאחר ההתקפה, עבריינים עלולים למחוק את כל הנתונים אשר עשויים להוביל לזיהויים, והם אינם משאירים עקבות". הוא הוסיף כי "כדי לטפל בבעיה זו, פורנזיקה של זיכרון הופכת לחלק חשוב בניתוח של קוד זדוני ושל יכולותיו. כפי שהמקרה שבידינו מוכיח, תגובה מנוהלת היטב של אירוע – יכולה לסייע לפתור אפילו פשע סייבר שהוכן בקפידה".

תגובות

(0)