נמשכות מתקפות הסייבר נגד טלפונים של חיילים

חוקרי קספרסקי שיתפו פעולה עם אנשי אגף התקשוב בחקירת הרוגלות שהתקיפו כ-100 סמארטפונים של חיילי צה''ל, רובם באזור עזה

מתקפות הסייבר של האקרים, העוקבים אחר תנועות צה"ל באמצעות החדרת רוגלות לטלפונים של חיילים – עדיין פעילות.

על פי עידו נאור, חוקר בכיר בצוות ניתוח האיומים של קספרסקי (Kaspersky Lab), המחקר על המתקפה נעשה בשיתוף אנשי אגף התקשוב בצה"ל. ניתוח קמפיין התקיפה, שהחל ביולי 2016 – מעלה שהוא עדיין פעיל.

בינואר השנה פורסם כי החמאס ניסה לפתות חיילים בצה"ל להוריד אפליקציית צ'ט שפיתח, ממנה הוא יכול לחדור לטלפונים שלהם, באמצעות פרופילים מזויפים של צעירות. בארגון הטרור ביקשו באמצעות החדירה לטלפונים החכמים לאסוף מידע מודיעיני על פעולות צה"ל על גבול רצועת עזה ובבסיסים הקרובים אליה.

החקירה נערכה על ידי מחב"ם (מחלקת ביטחון מידע) של צה"ל, יחידת הסייבר ההגנתי של אגף התקשוב והשב"כ, והעלתה שחיילים רבים, מרביתם לוחמים, "נפלו בפח" של החמאס והורידו את האפליקציה, אז המכשיר עבר לשליטה מלאה של הארגון הטרור.

כך נופלים בפח. צילום: קספרסקי

על פי נאור, קספרסקי סייעה לחקירה של צה"ל לגבי התקפות סייבר שמוקדו בחיילי הצבא. עד כה, כתב, "אותרו כ-100 חיילי צה"ל בכל הדרגות, שרבים מהם מוצבים באזורים רגישים, כגון סביב רצועת עזה, שנפלו קורבן לכלי ריגול הממוקדים במכשירי אנדרואיד (Android) – כשהם חושפים את מיקום היחידה שלהם וכן מידע רגיש נוסף, כגון כלים וציוד צבאי".

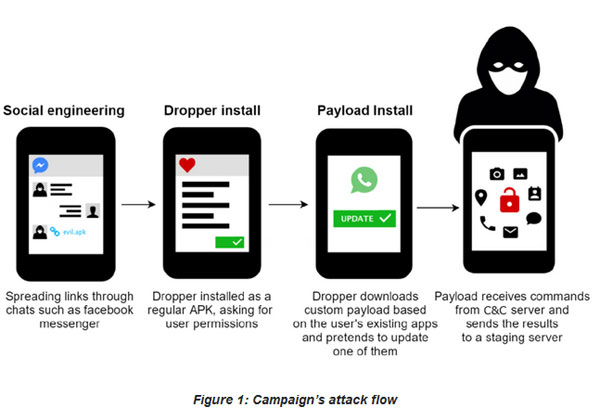

על פי המחקר, הרוגלות הופצו באמצעות שימוש בהנדסה חברתית, בערוצים כגון Messenger, אפליקציית המסרים של פייסבוק (Facebook), כשהיא מסוגלת להפעיל את המצלמה, לאסוף נתוני מיקום, לשלוח ולקרוא מסרוני SMS, או לבצע האזנה. ניתוח המתקפות העלה כי מדובר במתקפה ממוקדת – שעדיין נמצאת בשלביה המוקדמים, ושנועדה להשיג נתונים אודות תנועה ופיזור כוחות הקרקע של צה"ל, וכן אודות טקטיקה וציוד של הצבא.

משלוח פקודות בתווך מוצפן

החוקרים הצליחו להגיע לפירוט מדויק של הרוגלה ולדעת מה האפליקציה עושה. מהחקירה עולה כי אנשי החמאס השתמשו בהצפנה לשליחת פקודות לשרת תקיפה, משמע – כל מידע שנאסף, הוצפן – ואז נשלח לשרת תקיפה. עוד החוקרים מעריכים, כי בעקבות מיצוי השימוש ברשת החברתית, ינסו התוקפים לנסות ולמצוא דרכים חדשות – או להרחיב את יכולת התקיפה למערכות הפעלה אחרות, מעבר לאנדרואיד.

על פי החוקרים, "חשוב לציין כי החולשה העיקרית שזוהתה על ידי התוקפים היא העובדה שחיילים מסתובבים באין מפריע בבסיסיהם עם טלפונים חכמים פרטיים". לבסוף ציינו, "היכולות שהוצגו על ידי התוקפים – הן חלשות".

עידו נאור, חוקר בכיר בצוות מחקר האיומים הגלובלי של קספרסקי. צילום: ניב קנטור

רוב החיילים, כך עולה מהחקירה, התפתו לשתף ללחוץ על קישורים זדוניים כתוצאה מהודעות בעלות גוון מיני, שנשלחו מפרופילים שהתחזו לתושבי מדינות כגון קנדה, גרמניה ושוויץ. על פי נאור, שיטת פעולה נפוצה של הקבוצה שמאחורי ההתקפה, מתחילה בבקשה לשלוח תמונת עירום של הקורבן, כשלאחריה נשלחת תמונה מזויפת של נערה.

לשפר את השיטות הקיימות

אל הקורבן נשלח קישור להורדת אפליקציה מזויפת, כשהתוקפים מצפים כי הקורבן יתקין אותה באופן ידני ויאשר הרשאות של משתמש רגיל. אותה חבילה ראשונית שהופעלה – שולחת רשימת אפליקציות המותקנות על המכשיר אל שרתי הפיקוד שלה, ומורידה מטען פריצה שיתאים ביותר למכשיר הנגוע.

גרסה אחת של המטען מתחזה לאפליקציית יוטיוב (YouTube), אחרות מתחזות לאפליקציות מסרים. בעוד האפליקציה הראשונה בשם LoveSongs מאפשרת הפעלת וידיאו, האפליקציה WowoMassanger אינה עושה דבר ומוחקת עצמה אחרי ההפעלה הראשונה.

הקוד הזדוני, ציין נאור, מותקן לאחר שאחד ממטעני הפריצה הורד והופעל במכשיר הקורבן. עד עתה נמצא רק מטען אחד בשם WhatsApp Update – אשר מסוגל לבצע שני סוגי פעולות מרכזיים: פקודות על פי דרישה ותהליכים מוזמנים מראש לאיסוף מידע אוטומטי. רוב המידע שנאסף נשלח למפעילים כאשר מתבצע חיבור לרשת Wi-Fi.

מדובר צה"ל נמסר כי "כחלק משיפור ההגנה בסייבר העביר אגף התקשוב, בתיאום מול מחב"ם (מחלקת ביטחון מידע), את דו"ח החקירה הטכנולוגי של כלי התקיפה והתשתיות של חמאס, הנוגע לתקיפת סלולריים צבאיים – לחברות אזרחיות, העוסקות בהגנת הסייבר. הדו"ח נועד לאפשר לחברות אבטחת המידע להכיר את האירוע, לזהות את האפליקציות, ולשפר את מנגנוני ההגנה והשיטות הקיימות. צה"ל ביצע את תחקור האירוע באופן עצמאי".

תגובות

(0)