המאפיה החדשה: תוכנות הכופר כאן כדי להישאר ולהתפתח עוד יותר

ארז שטנג, ארכיטקט תוכנה בכיר ב-Secoz, ממפה את וירוסי ותוכנות הכופר שמציפים את השוק העסקי והפרטי בחודשים האחרונים, ומספק מידע מקצועי ונגיש להתמודדות יעילה איתם

בחודשים האחרונים אנחנו עדים להתגברות די מטרידה של מתקפות בתחום תוכנות הכופר המופצות למחשבים פרטיים ואף עסקיים. בחודש פברואר 2016 נשברו שיאים בתחום זה עם עליה עקבית של כ-30% חודשיים. היקף שמעריכים המומחים צפוי רק לעלות.

כחברת סקיוריטי טכנולוגית אנחנו מטפלים בלא מעט אירועים כאלה, אבל גם אנחנו מופתעים מהיקף התופעה, גם במקומות שבהם לכאורה נדמה שישנה הגנה ומודעות טובה יותר.

מלבד ההטרדה שבהדבקות באחד מוירוסי הכופר, מדובר בפגיעה ממשית במוניטין וביכולת לספק שירות ללקוחות עד כדי פגיעה בתפקוד ובהמשכיות העסקית של החברה.

בנוסף, ניתן לציין כי הקבוצה הדומיננטית הפועלת כיום בתחום זה היא קבוצה בשם Armoda Collective שמזוהה בעיקר בהעברת דוא"ל עם דרישה לתשלום כופר שבוע לפני תחילת המתקפה עם איום ודרישה לתשלום. התקיפה מבוצעת ללא תלות במענה שמתקבל. בצורה זו בלבד הצליחה הקבוצה להשיג 27 מיליון דולר בין 14 אוגוסט ל-15 דצמבר.

ההערכה היא כי מאחורי קבוצה זו עומדת מדינה, כשברקע פועלת קבוצה נוספת בשם ddub4 הדומה מאוד באופן פעילותה לקבוצת Armoda. בינואר האחרון נעצרו שני פעילים המזוהים עם הקבוצה ולכן אין ודאות אם מדובר בקבוצה המקורית או בחיקוי\כיסוי אחר.

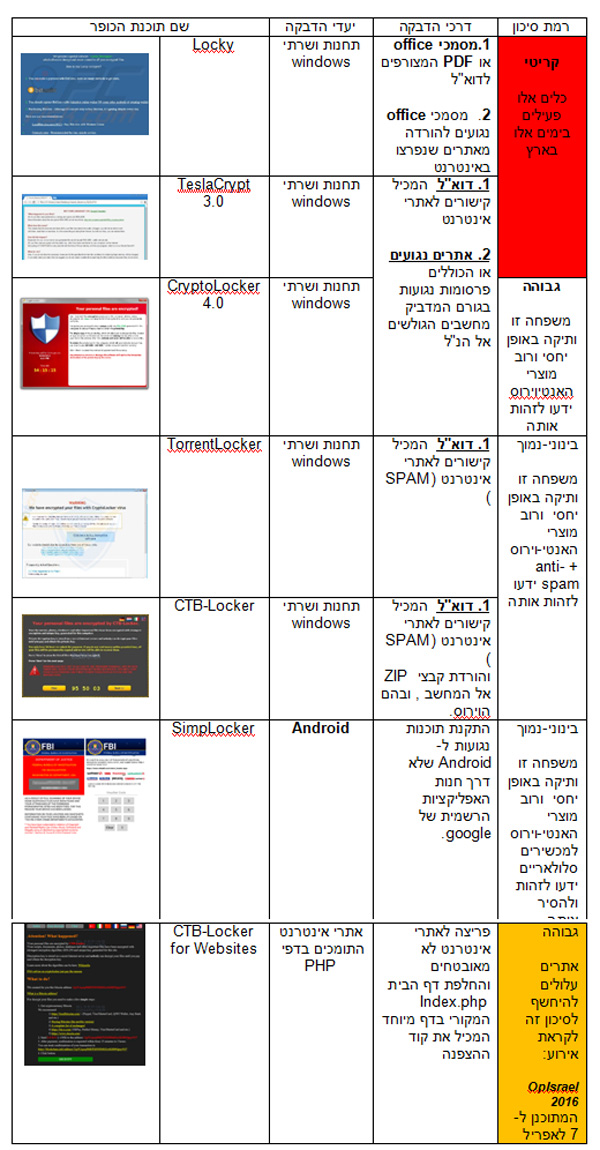

מספר תוכנות כופר נחשבות למובילות ולדומיננטיות כיום. שמות כמו: eslaCrypt ,Locky ,CryptoLocker הם כבר שמות נפוצים בשיח היומיומי של מנהלי אבטחת מידע ומנהלי מערכות מידע.

תוכנות אלה עוברות שינויים ועדכונים כדי לשרוד ולהצליח להתחמק ממערכות הגנה שונות. זו מלחמה יומיומית בין חברות האנטי-וירוס, חברות אבטחת מידע נוספות בעולם ובין קבוצות או ארגונים הפועלים לטובת השגת רווח כספי מתוכנות אלה.

נכון להיום, הארגונים המייצרים ומפעילים את מערכות ההצפנה-כופר הנ"ל מרוויחים סכומים אדירים בשנה, והמודל שלהם מצליח מאוד. זו הסיבה שלא נראה שיש בעתיד הצפוי סיכוי כלשהו להפסקת פעילותם. להיפך. המצב רק יחריף ויחמיר.

מניסיוננו, ובהתאם להערכתנו המקצועית גיבשנו את הטבלה הזו הכוללת את רשימת האיומים ואת פוטנציאל הנזק שלהם:

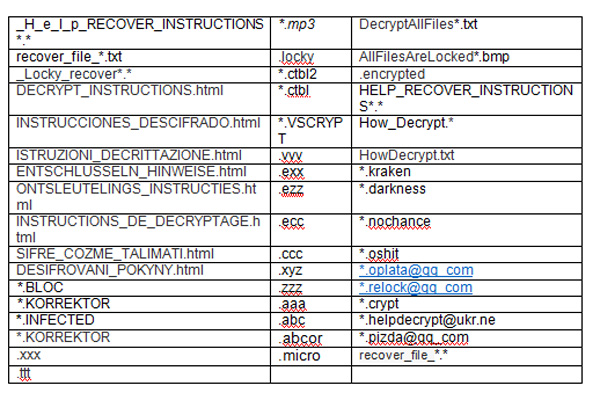

איך תדעו אם נדבקתם ?

כל אחת ואחת מתוכנות הכופר משאירה אחריה קבצים מוצפנים ודפי הנחיה למשתמש כיצד לשלם את הכופר לצורך שחזור המידע. ההמלצה היא לבצע חיפוש אקטיבי ואוטומטי כדי לזהות מבעוד מועד השתלטות של אחת התוכנות והפעלת ההצפנה.

מידע נוסף להתמודדות עם Locky

● בתוכנת האנטי-וירוס הארגונית – מומלץ לוודא שניתן לסרוק ולנטרל מסמכים המכילים Macro. בחלק ממוצרי האנטי-וירוס ישנה התייחסות ייעודית לנושא Office Documents Macro Security.

● החידוש הייחודי כיום הוא עם התפרצותו של Locky, שבניגוד לקודמים שידעו להתחבר לכונני רשת בתחנות המשתמשים ומשם להצפין קבצים בשרתים, Locky יודע גם להתחבר ל- "Unmapped Network Shares", שיתופי רשת שאינם מקושרים למחשב העובד, כך שהיקפו ויכולת גרימת הנזק שלו גדול מאוד.

● להמלצות נוספות באתר מיקרוסופט (Microsoft) לחצו כאן.

טיפים להתמודדות והתגוננות

בצעו גיבוי לקבצים באופן סדיר ואמין

● ודאו שמערכות האנטי-וירוס הארגוניות, מערכות סינון הגלישה וסינון הדוא"ל, מוגדרות היטב.

● ודאו שהגיבויים למידע שלכם תקינים ועדכניים.

● בדקו שניתן בפועל להשתמש בגיבוי לצורך שחזור מידע.

● שמרו עותקי גיבוי על מדיה חיצונית.

בצעו עדכוני תוכנה באופן סדיר

● הקפידו לעדכן את תחנות העבודה בעדכוני התכנה האחרונים של מיקרוסופט וכן של תוכנות נלוות שהותקנו.

● קיימים כיום כלי עזר שיכולים לסייע במשימה זו, כמו למשל PatchMyPC הניתנת להורדה בחינם ויכולה לסייע לכל מחשב, בבית ובמשרד בעדכוני תוכנות צד ג'.

הגבירו את המודעות, הימנעו מפתיחת קישורים לאתרים המופיעים בדואר אלקטרוני

קיבלתם דוא"ל חריג? מופיע בדוא"ל קישור למבצע או קופון מיוחד? קיבלתם חשבונית או קבלה לתשלום שנראית לכם חריגה או שמגיעה ממקור שאיתו אין לכם התקשרות עסקית? אז כן. התגברו על הסקרנות ואל תפתחו את הלינק או הקובץ.

הגנו על סביבת Microsoft Office

בטלו יכולות ActiveX ו-Macro בתוך מסמכי office.

השתמשו בכלי הגנה נוספים היכן שניתן – מומלץ מאוד!

ניתן להוסיף רמת הגנה נוספת על מחשבים גם למשרד וגם לבית (לא מזיק – ואולי אפילו יעזור).

קיימים כיום שני כלים שניתן להתקין בחינם ויתנו "עוד שכבת הגנה" על תחנות עבודה בבית ובמשרד.

● CryptoPrevent

● Malwarebytes Anti-Ransomware

תגובות

(0)